V.90

Der entgültige ITU-Standard für 56k heisst V.90.V.92

Der entgültige ITU-Standard verabschiedete am 4.7.2000 die Norm V.92-Technologie, die vor allem vier verbesserungen bringt:Vampire Tap

Der elektrische Kontakt wird dabei durch Anbohren des Kabels hergestllt(Ethernet)Variable deklarieren

var x; oderx=90; oder

var x=19; oder

var x="Hallo ich bin eine Variable."; oder

var x=true;

Einige Regeln:

Siehe auch unter: Lokale Variable oder Globale Variable

vBNS

vBNS = very highspeed Backbone Network. Hochgeschwindigkeitsnetzwerk, das die Superkomputerzentren in den USA mit einer Übertragunsrate von 622 MBit/s verbindet, gegründet 1995.VBScript

Microsoft spezielle Variante von hauseigenen Visaul Basic, das JavaScript konkurrenzieren sollte. Läuft nur auf dem Internet Explorer.VCard

Der Vcard-Standard definiert das Format digitaler Visitenkarten, die an E-Mails angehängt werden können. Vcard-kompatible Mail-Clients übernehmen persönliche Daten wie Name, Telefonnummer und Adresse aus dieser virtuellen Visitenkarte und kopieren sie in das Adreßbuch des Mail-Empfängers. Vcards sind keine digitalen Unterschriften (!), sondern lediglich Textdateien, die leicht zu fälschen sind.VDI

VDI = Virtueller desktop-InfrastrukturVirtueller Desktop-Infrastruktur (VDI) ist die Praxis des desktop-Betriebssystem in einer virtuellen Maschine (VM) auf einem zentralen Server-Hosting. VDI ist eine Abwandlung der Client/Server-Computing-Modell, manchmal auch als Server based computing. Der Begriff wurde geprägt von VMware Inc.

In der Vergangenheit haben Grossunternehmen VDI als Alternative zu den Server based computing Modellen wie z.B. Citrix oder Microsoft Terminal Services verwendet.

VDO Live

Ein Kompressionsverfahren für Livevideos.VDSL

VDSL = Very High Date Rate Digital Subscriber LineVDSL ermöglicht Übertragungsraten von mehr als 50 MBit/s. Voraussetzung ist eine sehr kurze Verbindung zwischen Netzknoten und Endgerät von nur wenigen hundert Metern oder eine Glasfaserverbindung.

Potenzieller Nachfolger von ADSL, um ein Vielfaches schneller, könnte sogar TV Programme via Telefonleitung übertragen. Noch offen, ob je erhältlich.

Vektor-Grafiken

Im Gegensatz zu den JPixel-Grafiken werden bei Vektor-Grafiken geometrische Informationen gespeichert. Ein Rechteck beispielsweise ist also nicht eine Sammlung von Punkten sondern besitzt einen Ursprungspunkt und eine Ausdehnung in Form von Längen- und Breitenangaben.Aus diesem Grund sind Vektorgrafiken im Speicherbedarf meistens sehr viel kleiner. Vektorgrafiken werden häufig im CAD-Bereich bzw. allgemein für Konstruktionsaufgaben verwendet.

Sie eignen sich beispielsweise jedoch nicht für die Speicherung von Fotos , weil ein Foto als Rasterbild sehr viele Punkte (kleine Kreise) besitzt. In diesem Fall würde das Vektorformat mehr Platz beanspruchenals eine Bitmap.

Da Vektorgrafiken aus geometrischen Informationen bestehen, können sie frei gedreht, vergrössert und verkleinert werden. Die Applikation muss nur die geometrischen Informationen an die neuen Masse anpassen, ein Qualitätsverlust entsteht dadurch nicht.

Verbindungsarten

Verbindungslose Dienste

Die verbindungslose Dienste sind vergleichbar mit dem Postsystem und weisen folgende Merkmale auf (typisches Beispiel: TCP/IP):Verbindungs-Linien im Windows-Explorer wieder herstellen

Problem: Im der Ordnerliste des Windows-Explorers sind plötzlich die Verbindungslinien zwischen den Ordnern verschwunden. Das erschwert die Orientierung! Kann man diese wieder einschalten?Lösung: Dafür betätigen Sie im Menü "Extras" des Windows-Explorer den Befehl "Ordneroptionen". öffnen sie den Reiter "Ansicht" und entfernen Sie das Häkchen bei "Einfache Ordneransicht in der Ordnerliste des Explorers anzeigen".

verbindungslose Protokolle

Verbindungslose Protokolle sind:Verbindungsorientierte Dienste

Verbindungsorientierte Dienste entsprechen dem normalen, alt bekannten, öffentlichen Telefonnetz. Die verbindungsorientierte Vermittlung besteht aus folgenden 3 Phasen:Verbindungsorientierte Protokolle

Verbindungsprobleme mit ADSL

Problem: Wir heben keine Verbinung mehr mit dem ADSL-Anschluss. Wie ist das Vorgehen um das Problem zu lokalisieren.Lösung: Bei einem Totalausfall ist es nützlich, einen zweiten Internetzugang eingerichtet zu haben. Indem man sich per Analogmodem zum Beispiel über Sunrise Freesurf einwählt, kann man auf der Homepage des angestammten Providers nach Störungsmeldungen Ausschau halten. Anhand der Anleitungen Ihres Providers überprüfen Sie, ob die Netzwerkeinstellungen gemäss den Vorgaben getroffen sind. Ausserdem helfen die Netzwerk-Diagnosebefehle dabei, Verbindungsstörungen zu eruieren.

Falls die Internetverbindung zwar läuft, aber bei allen Internetadressen die Meldung erscheint, der Server könne nicht gefunden werden, lohnen sich nähere Untersuchungen mit einem der erwähnten Netzwerk-Diagnosebefehle, nämlich mit "nslookup". Er zeigt, ob die Namensauflösung korrekt erfolgt. Bei manchem Provider treten Schwierigkeiten auf Diese lassen sich häufig lösen, indem man die Adressen der DNS-Server in den Netzwerkeinstellungen einträgt.

Bei Windows XP konfiguriert man die DNS-Einstellungen über das Icon "Netzwerkverbindungen", das sich im Startmenü unter "Einstellungen" befindet. Klicken Sie mit der rechten Maustaste auf das Icon der Verbindung, wählen "Eigenschaften" aus dem Kontextmenü, markieren den Eintrag "Internetprotokoll (TCP/ IP)" und klicken auf "Eigenschaften". Nun aktivieren Sie die Option "Folgende DNS-Serveradressen verwenden" und tragen die Nummern ein. Bei Cablecom-Kunden lauten sie 62.2.24.162 und 62.2.17.60.

Achtung: Kunden anderer Provider benötigen andere Adressen. Sie erfahren diese auf der Homepage des Internetdienstleisters oder bei dessen Hotline.

Einen Notfall-Browser bereithalten

Klappt der Abruf von E-Mails, nicht aber der von Webseiten, weichen Sie auf ein alternatives Surfprogramm aus: Auf Firefox (Klappt der Abruf von E-Mails, nicht aber der von Webseiten, weichen Sie auf ein alternatives Surfprogramm aus: Auf Firefox klappt der Abruf von E-Mails, nicht aber der von Webseiten, weichen Sie auf ein alternatives Surfprogramm aus: Auf Firefox oder Opera.

Wenn dann alles läuft wie geschmiert, sind die Browser-Einstellungen schuld und sollten auf sichere Werte gesetzt werden: Leeren Sie den Cache (die temporären Internetdateien) und löschen Sie allfällig vorhandene Proxy-Server aus den Verbindungseinstellungen. Beim Internet Explorer sollten Sie unter "Extras > Internetoptionen" im Reiter "Sicherheit" das Internetsymbol anklicken und die Standardstufe aktivieren und zudem im Reiter "Erweitert" die Taste "Wiederherstellen" benutzen.

Eine Fehlerquelle ist die Firewall. Diese schalten Sie zu Diagnosezwecken ab. Falls es jetzt rund läuft, liegt eine Fehlkonfiguration vor - es kommt immer wieder vor, das die Firewall einem Programm den Internetzugang verwehrt. Das lässt sich in der Programmverwaltung beheben. Wie es genau geht, erklärt die Firewall-Hilfe.

Wenn sonst alles klappt und sich einzelne Websites dem Zugriff entziehen, ist der angesteuerte Server überlastet. In so einem Fall hilft die schnellste Internetverbindung nicht gegen lange Wartezeiten. Es bleibt, den Besuch auf später zu verschieben.

Verbindungs-Protokoll

Verbindungs-Protokolle sind z.B.Verbindung zur Webseite wird nicht vertraut

Problem: Wir verwenden Firefox. Nun erhalte wir bei einigen Websites die Meldung: «Dieser Verbindung wird nicht vertraut.» Als Fehlercode wird «sec_error_ untrustedissuer» angegeben, und wir können keine Ausnahmeregel hinzufügen, um trotzdem auf die Seite zu gelangen. Uns bleibt nichts anderes übrig, als auf einen anderen Browser auszuweichen.Lösung: Firefox weigert sich, eine verschlüsselte Verbindung aufzubauen. Die Technik für abhörsichere Übertragungen im Browser heisst «Transportschichtsicherheit» oder im englischen Kürzel TLS. Oft wird auch die frühere Bezeichnung SSL benutzt. Sie erkennen sichere Verbindungen im Browser: Am Anfang der Adresse steht nicht «http», sondern «https». Ausserdem zeigt Ihr Browser in der Adressleiste ein Schlösschen an.

Während des Aufbaus verschlüsselter Verbindungen prüft der Browser das Zertifikat, das der Webserver bereithält. Darin stecken Angaben über den Namen der Site, die Gültigkeitsdauer des Zertifikats und die Zertifizierungsstelle (englisch Certification Authority oder kurz CA). Im Zertifikat sind auch die öffentlichen Schlüssel des Servers enthalten, auf denen die kryptografische Absieherung des Verbindungsaufbaus basiert.

Nachdem der Browser das Zertifikat akzeptiert hat, generiert er einen zufälligen Schlüssel, den sogenannten Session Key. Dieser wird mit dem öffentlichen Schlüssel des Servers chiffriert und kann nur vom Server selbst mit seinem geheimen privaten Schlüssel dechiffriert werden. Nachdem der Session Key übertragen wurde, dient er beiden Stellen zur weiteren Verschlüsselung.

Wenn verschlüsselte Verbindungen scheitern, liegt das fast immer daran, dass der Browser das Zertifikat nicht annehmen will. Der häufigste Grund für die Ablehnung ist eine falsche Systemzeit beim Computer des Anwenders. Sie lässt den Browser glauben, das Zertifikat sei noch nicht oder nicht mehr gültig.

Der Browser warnt auch, wenn die im Zertifikat angegebene Webadresse nicht mit der tatsächlichen Adresse übereinstimmt. Dem kann ein echtes Sicherheitsrisiko oder eine Fehlkonfiguration zugrunde liegen. Ein harmloser Fall liegt beispielsweise dann vor, wenn Sie mit GMX.ch Daten austauschen, das Zertifikat aber auf GMX.net ausgestellt wurde.

Schliesslich erfolgt eine Warnung, wenn das Zertifikat nicht offiziell signiert ist. Manche Betreiber von Webdiensten signieren diese selbst, um Kosten zu sparen. Die durch eine CA signierten Zertifikate kosten jährlich mehrere Hundert Franken. Selbst signierte Zertifikate sind kostenlos. Auch sie ermöglichen eine abhörsichere Verbindung. Die selbst ausgestellten Zertifikate garantieren aber nicht, dass Sie als Anwender mit dem richtigen Server in Kontakt stehen. Die Identität kann nur durch das Zertifikat einer CA bestätigt werden.

Wenn Sie der Meinung sind, dass alles seine Richtigkeit hat, dann dürfen Sie eine «Ausnahmeregel» hinzufügen. Der Browser wird das Zertifikat daraufhin akzeptieren und keine Warnungen mehr produzieren. Falls Sie Zweifel haben, fragen Sie beim Website-Betreiber nach, ob er selbst signierte Zertifikate nutzt.

Im vorliegenden Fall verweigert Firefox jedoch auch die Ausnahmeregel, denn der Aussteller gilt als nicht vertrauenswürdig. Das sollte Sie dazu veranlassen, sehr vorsichtig zu sein!

In diesem Fall wiederum tritt das Problem mit mehreren Websites auf. Das deutet daraufhin, dass die Zertifikate in Ordnung sind, aber Firefux ein Problem hat. Prüfen Sie das, indem Sie probehalber einen anderen Browser (Google Chrome oder Internet Explorer) nutzen. Wenn diese keine Warnungen ausgeben, dann reparieren Sie Firefox wie folgt:

Tragen Sie ins Adressfeld «about:support» ein (ohne Leerzeichen nach dem Doppelpunkt). Sie gelangen auf eine Hilfe-Seite, bei der Sie bei «Profilordner» auf «Ordner anzeigen» klicken. Ist der Ordner offen, schliessen Sie Firefox. Suchen Sie im Profil ordner die Datei

«cert8.db». Sie enthält (offensichtlich falsche) Informationen über die Zertifikate. Löschen Sie das File und Firefox wird sie beim nächsten Start neu erstellen.

Verfallzeit

Zeigt dem Secondary an, wie oft er bei Misserfolg den Kontakt für einen Refresh aufnehmen soll.Verflechtungen der Firewall im Windows XP

Windows Schutzwall gegen Angriffe aus dem Web greift für seine Arbeit auf diverse Systemkomponenten zurück. Ob diese alle aktiv sind, können Sie über "Start > Ausführen" und die Eingabe "Services.msc" (Dienste) überprüfen. Doppelklicken Sie im Fenster "Dienste" auf "Internetverbindungsfirewall/Gemeinsame Nutzung der Internetverbindung" und öffnen Sie den Reiter "Abhängigkeiten". Hier sind die Dienste gelistet, die aktiviert sein müssen. Die aufgeführten Dienste haben wiederum eigene Abhängigkeiten - so ist die "RASVerbindungsverwaltung" z. B. auf "Telefonie" angewiesen. Notieren Sie alle Nennungen, und überprüfen Sie sie, indem Sie in der "Dienste"-Liste auf das entsprechende Icon doppelklicken. Im Reiter "Allgemein" darf bei "Starttyp" nicht "deaktiviert" stehen - falls doch, ändern Sie den Eintrag auf "manuell".Vergleichsoperatoren

Verknüpfung

Es gibt verschiedene Verknüpfungen z.B. ein Text welcher in einer anderen HTML-Datei erklärt wird resp. referenziert wird z.B Text zu einem Verweistext. Folgender Befehls-Aufbau: href="datei#Verweistitel"><em>Verweistext</em><a = Anchor = Anker wird eine Verknüpfung eingeleitet

Verkleinerte Excel-Worksheets auf einer Seite drucken

Problem: Im Excel möchten wir eine Mappe mit vier Blättern verkleinert auf einer A4-Seite ausdrucken. Die Seiten werden verkleinert, aber separat gedruckt.Lösung: Unter Umständen schicken Office-Programme Dokumente in mehreren Portionen an den Drucker. Bei Excel, vor allem in älteren Versionen, wird bei der Ausgabe einer Arbeitsmappe jedes Tabellenblatt als separater Druckjob übermittelt. Das würde normalerweise nicht auffallen - hätten Sie nicht die "Vier Seiten pro Blatt"-Einstellung gewählt. Die funktioniert nur, wenn alle Seiten in einem Rutsch beim Drucker ankommen.

Die Salamitaktik kann man Excel nicht abgewöhnen. Zum gewünschten Ausdruck kommen Sie aber trotzdem: Mit FreePDF (http://freepdfxp.de/fpxp.htm). Das Gratisprogramm installiert im Startmenü auch PDF Join. Damit fügen Sie mehrere PDF-Dateien zu einer zusammen. Drucken Sie also Ihre Mappe aus, indem Sie im Druckdialog den Drucker mit Namen "FreePDF XP" auswählen, reihen Sie alle PDF-Dateien via PDF Join aneinander und geben Sie das Resultat mit Adobe Reader in einem Rutsch aus.

Vermittlungsrechner

Vermittlungsrechner = CGI.Vermittlungsschicht

Siehe unter: Daten im TCP/IP-Protokoll-StackVeronica

Veronica ist eine Suchmaschine, mit der man Gopher-Menüeinträge durchsuchen kann. Die beiden Entwickler des Gopher-Suchprogramms Veronica heissen Fred Barrie und Steve Foster.Versandrückläufer

Versandrückläufer sind neuwertige Versand-Rückläufer, die beim Versandhaus (http://www.pearl.de/ar-5-9.shtml?vid=67) meistens technisch genauestens überprüft und gegebenenfalls auf den neuesten Stand gebracht werden. Sie haben wie bei originalverpackter Neuware eine Garantie oder eine Gewährleistung.Versandrückläufer werden auch mit folgenden Begriffen benutzt:

- Refurbished

- Versandrückläufer

- B-Ware

Verschieben von Daten bei Windows Vista

Problem: Auf dem Vista-Laptop gibt es zwei Partitionen. Nun möchten wir alle Daten auf Laufwerk D verschieben. Bei XP ging das einfach mit Klick auf "Eigene Dateien > über die Schaltfläche "Verschieben". Bei Vista fehlt diese Schaltfläche.Lösung: Sie kommt zum Vorschein, wenn Sie die Benutzerkontosteuerung ("User Account Control" oder UAC) abschalten: Öffnen Sie die Systemsteuerung, klicken Sie auf "Benutzerkonten und Jugendschutz > Benutzerkonten". Klicken Sie auf Benutzerkontensteuerung und bestätigen Sie mit Administrator-Kennwort. Nun deaktivieren Sie "Verwenden Sie die Benutzerkontensteuerung, um zum Schutz des Computers beizutragen". Nach der Verschiebe-Aktion schalten Sie UAC bitte wieder ein!

Während früher separate Datenpartitionen sinnvoll waren, kann man sich heute fragen, ob man an dieser Tradition festhalten soll. Die separate Datenpartition erleichtert die Neuinstallation des Betriebssystems. Weil Betriebssysteme robuster geworden sind, ist eine Neuinstallation viel seltener nötig. Auch spielt der grössere Platzbedarf der Dateien bei grossen Partitionen angesichts der Kapazität moderner Festplatten nur mehr eine untergeordnete Rolle. Umgekehrt erschweren separate Datenpartitionen manche Dinge. Die automatische Datenübernahme auf einen neuen Rechner mit Windows EasyTransfer funktioniert so nicht. Darum: Im Zweifelsfall sparen Sie sich die Mühe.

Verschlüsselungsverfahren

| Kürzel | Beschreibung |

| PGP | Shareware, für Mails |

| HTTP-NG | es soll die Sicherheit im WWW gewährleisten |

| HTTPS | es soll die Sicherheit im WWW gewährleisten |

| SSL | ein SSL-fähigen Browser wird benötigt, Public/Privat-Key plus symmetrische Verschlüsselungs-Methode |

| symmetrische Verschlüsselung | |

| HBCI | Verschlüsselung der Daten beim Homebanking |

Verunstaltete Mails

Problem: Es ist ein konstantes Übel, dass es die Formatierungen in liebevoll gestalteten Nachrichten oft nicht bis zum Empfänger schaffen.Lösung: Ein Mail eins zu eins von A nach B zu transportieren, ist nicht so einfach, wie es scheinen mag. Zum einen interpretieren die verschiedenen E-Mail-Programme Formatierungsinformationen unterschiedlich. Besonders Programme von Microsoft weichen von den Standards ab und produzieren E-Mails, die beim Empfänger Stirnrunzeln auslösen. Zum anderen führen die Einstellungen in den Mailprogrammen zu einer falschen Darstellung. Nur ein Beispiel von mehreren: Manche Anwender haben die Option "Formatierte Mails als

E-Mail ist und bleibt ein schnelles, unästhetisches Kommunikationsmedium. Das heisst nicht, dass man ganz auf Formatierungen verzichten muss. Wer mag, verwendet ein virtuelles Briefpapier und Ausschmückungen. Wichtig ist: Das Mail sollte auch ohne Bilder, Formatierungen oder Tabellen verständlich sein - also auch dann, wenn es der Empfänger zum Beispiel mit seinem Handy oder PDA liest.

Wenn die Botschaft mit Gestaltung beim Empfänger ankommen muss, schickt man seine Nachricht als Anhang - also am besten als PDF- oder als Bilddatei oder als "Rich Text" (RTF). Letzteres ist ein Austauschformat, das mit jeder Textverarbeitung geöffnet werden kann. Auch Anwender ohne Word können es lesen. Ein Dokument als RTF zu speichern, ist simpel: Bei "Speichern unter" steht RTF bei den "Dateitypen" zur Auswahl.

Das kostenlose Programm PDFCreator (http://www.pdfcreator.de.vu) wandelt Dokumente aus beliebigen Programmen in das PDF-Format oder in gängige Bildformate um: Als Anhang verschickt, können diese vom Empfänger dann mit dem kostenlosen Adobe Reader oder direkt im E-Mail-Programm gelesen und gedruckt werden. Ubrigens kann man auch reine Textmails mit einer persönlichen Note ausstatten. Dabei hilft eine Kunstform namens Ascii-Art, die aus der Zeit stammt, als Computer noch keine Bilder kannten. Bei Ascii-Art werden einfache Bilder oder Piktogramme aus Buchstaben zusammengesetzt und machen sich sehr gut in der E-Mail-Signatur. Eine Anleitung, wie sie zu konstruieren sind, gibt es im Internet.

Mit dem Java Ascii Versatile Editor (JavE) zeichnet man eigene Buchstabenbilder oder wandelt kleine Bildchen in Ascii-Art um: http://www.jave.de.

Verwaiste Einträge in der Registry

Verwaiste Einträge in der Registry können wie folgt geortet werden:Kkey_local_maschine\software\Microsoft\Windows\CurrentVersion\Uninstall

In diesem "Verzeichnis" sind "Verzeichnise" aufgelistet wie z.B.

>{09131BDB-A91C-4D1C-830B-F2ADD80804E4}<

wo unter "DisplayName" die entsprechende Bezeichnung abgespeichert ist. Wenn Sie sicher sicher sind können Sie z.B. das "Verzeichnis"

>{09131BDB-A91C-4D1C-830B-F2ADD80804E4}<

löschen.

Verweis

Verweis auf das Browser-Mailprogramm: mailto:rolf.egger@honeywell.comSubject=Ihre Anfrage&Boday=Hallo, lieber Kunde! Siehe auch : Relative Adresse und Absolute Adresse.Verweis-sensitive Grafiken

Verweis-sensitive Grafiken sind Grafiken, in denen der Anwender mit der Maus auf ein Detail klicken kann. Daraufhin wird ein Verweis ausgeführt. Auf diese Weise kann der Anwender in einigen Fällen wesentliche intuitiver und schneller zu Informationen gelangen. Siehe Seite 22 im HTML 1.Verweis-sensitive Grafiken (server-side)

Ob die Möglichkeit besteht muss mit dem Provider abgesprochen werden.Vorteil: Verweis-sensitive Grafiken können auch mit älteren Browsern benutzt werden.

Nachteil: umständliche Handhabung, das W3-Konsortium rät mittlerweile von dieser Form Verweis-sensitive Grafiken ab, da die Netzlast sich erhöht.

Verweistext

Als Verweistext kann bezeichnet werden, wenn ein Begriff in einer anderen Datei näher umschrieben wird und beim Anklicken des Quell-Textes wird diese andere Datei gestartet und zugleich auf den entsprechenden Begriff gezeigt.Very High Date Rate Digital Subscriber Line

Very High Date Rate Digital Subscriber Line = VDSLvery highspeed Backbone Network

very highspeed Backbone Network = vBNSVGA

VGA = Video Graphics Adapter. Maximal 256 Farben gleichzeitig darstellbar, bei Verwendung eines monochromen Monitors 64 Graustufen. Auflösung: 640 x 480, von 1987.Viren

Kleine schädliche Programme oder Programm-Teile, die sich auf fremden Rechnern einnisten und sich an andere Programme (sog. Wirtsprogramme) anhängen.Visit

Visit = um Aufeinanderfolgende Seitenaufrufe in einem definierten Zeitraum.Visits gehören zu den charakteristischen Benutzerkennzahlen von Web-Seiten. Es handelt sich dabei um Aufeinanderfolgende Seitenaufrufe in einem definierten Zeitraum. Es werden nur Zeiträume von weniger als 15 Minuten registriert, wenn innerhalb dieser Zeit Seitenelemente aufgerufen werden. Die Besuche gelten als beendet, wenn 15 Minuten lang kein Element einer Seite aufgerufen wird. Die Visits sind ebenso wie die Page-Impressions ein Kriterium für die werblichen Aktivitäten.

Videoclips abspeichern

Problem: Wie kann man Videoclips aus dem Internet, die direkt im Player geöffnet werden, auf die eigene Festplatte herunterladen?Lösung: Clips von http://www.video.google.com oder http://www.Youtube.com finden sich nach dem Abspielen in den temporären internetdateien und können in den Video-Ordner verschoben werden. Firefox zeigt den Speicherort der temporären Dateien an, wenn Sie "about:cache?device=disk" in die Adressleiste eingeben. Firefox benennt die Dateien im Cache um und macht es damit unnötig schwierig, Dateien zu identifizieren. Anhand der Grösse - Videoclips sind meist mehrere Megabytes gross - werden Sie trotzdem fündig. Fügen Sie die richtige Dateiendung an (für Youtube und Google-Videos ".flv"), und spielen Sie sie mit dem auf Flvplayer.coin zu findenden Player ab.

Windows-Media- oder Real-Clips landen nicht im Cache. Daher benötigen Sie FlashGet (http://www.amazesoft.com) - dieser Downloadmanager speichert gestreamte Medien lokal.

Mit FlashGet müssen Sie die Adresse des multimedialen Datenstroms heraus finden: Geben Sie bei "Add new download" die URL der Webseite an, auf der das Video abgespielt wird - Sie können diese via Zwischenablage aus der Browser-Adressleiste kopieren. Nachdem FlashGet die Seite heruntergeladen hat, klicken Sie links auf "Downloaded" und dann auf "Links": Nun listet FlashGet alle Seitenelemente auf, auch die gesuchte Videodatei. Diese klicken Sie mit der rechten Maustaste an und laden sie über den Befehl "Add to job list" herunter.

Sollte das nicht klappen, findet URL Snooper die Adresse: http://www.donationcoder.com/Software/Mouser/urlsnooper.

Respektieren Sie bitte das Urheberrecht der jeweiligen Clips.

Video Graphics Adapter

Video Graphics Adapter = VGAVideo ins Netz stellen

Problem: Wir möchten einen selbst gemachtes Video auf die Website laden, aber ohne den Umweg über Youtube oder ähnliche Dienste.Lösung: Videos lassen sich inzwischen recht einfach auf der eigenen Website einbinden. Modernen Browsern reicht es, wenn die Video-Datei über den "Video"-Tag verlinkt ist. "Tag" ist englisch und bezeichnet ein Element der Seitenbeschreibungssprache HTML, die für Websites verwendet wird. Das Setzen eines Video-Tags ist, rudimentäre HTML-Kenntnisse vorausgesetzt, einfach; in Wikipedia gibt es die Informationen dazu: http://en.wikipedia.org/wiki/HTML5_video.

Das hat allerdings Haken: Videodateien sind sehr gross; Sie benötigen viel Platz auf Ihrem Webserver. Falls Ihr Video populär ist, müssen Sie mit einem beachtlichen Datenaufkommen rechnen - da können auch zusätzliche Kosten anfallen. Und eben: Benutzer alter Browser bekommen Ihr Video nicht zu sehen.

Diesen Problemen gehen Sie aus dem Weg, wenn Sie das Video bei Youtube deponieren. Und: Sie müssen das Urheberrecht nicht abtreten; beachten Sie die Nutzungsbedingungen unter http://www.youtube.com/t/terms. Sie räumen Youtube ein Nutzungsrecht ein, was aber unumgänglich ist, weil Youtube Ihr Video sonst überhaupt nicht anbieten kann. Dieses Nutzungsrecht erlischt, sobald Sie das Video löschen. Sie behalten also die Kontrolle. Und Sie können über eine Creative-Commons-Lizenz bestimmen, was andere Nutzer mit Ihrem Material tun dürfen und was nicht: http://www.youtube.com/t/creative_commons.

Youtubes Nutzungsbedingungen sind alles in allem fair. Und auf Youtube deponierte Videos lassen sich obendrein sehr einfach auf der eigenen Website einbinden. Wenn Sie mit der rechten Maustaste aufs Video klicken und "Einbettungscode kopieren" betätigen, wird der HTML-Code in die Zwischenablage kopiert. Diesen brauchen Sie nun nur noch auf Ihrer Website einzufügen, damit das Video dort erscheint - und zwar sogar in HD, falls sie es hochauflösend gedreht und hochgeladen haben.

Video-Konferenz

Bei Video-Konfenrenzen müssen die Teilnehmer eine Verbindung zu einem Server herstellen, auf dem die Konferenz verwaltet wird. Dabei werden die Gesprächspartner in einem Fenster auf dem Bildschirm eingeblendet. Bei einer grösseren Anzahl von Teilnehmern muss, bedingt durch die höhere Datenmenge, die Bandbreite der Internetanbindung entsprechend hoch sein, damit die Darstellung in einer brauchbaren Qualität erfolgt. Video-Konferenz ist eine Echzeitanwendung.Siehe auch unter: Video-Telefonie & Telelearning

Video-Telefonie

Für die direkte Verbindung zwische zwei Personen muss man die Rechneradresse des Gesprächspartners kenn. Man ist nur erreichbar, wenn eine aktive Verbindung zum Internet besteht & die Software im Hintergrund läuft, die einen eingehenden Verbindungswunsch signalisiert. Wenn jemand immer erreichbar sein soll, so muss er eine permanente Internetverbindung haben.Siehe auch unter: Video-Konferenz & Telelearning

Vincent Cerf

Vincent Cerf: Entwickelte das TCPVINES

VINES = Netzwerkprotokoll. Siehe auch unter: ProtokolleVirtual Maschin

Virtual Maschin = VM. Sie auch unter: Byte-Code oder unter JavaVirtual Privat Networks

Virtual Privat Networks = VPNVirtual Reality Modelling Language

Virtual Reality Modelling Language = VRMLVirtueller Speicher

Bei jedem Start meldet WindowsXP:"Nicht genügend virtueller Speicher". Dabei ist auf allen Laufwerken genügend Platz.Wenn der virtuelle Speicher handfeste Probleme macht, ist die Auslagerungsdatei schuld: Klicken Sie mit der rechten Maustaste auf den Arbeitsplatz und wählen Sie "Eigenschaften" aus dem Menü. Öffnen Sie den Reiter "Erweitert", klicken Sie dann bei "Systemleistung" auf "Einstellungen" und holen den Reiter "Erweitert" hervor. Der Klickmarathon führt nun bei "Virtueller Arbeitsspeicher" über die Taste "Ändern". Am Ziel angelangt, aktivieren Sie das Kästchen "Keine Auslagerungsdatei". Starten Sie nun den PC neu und kämpfen Sie sich erneut durch die Einstellungen bis zu "Virtueller Arbeitsspeicher". Wählen Sie jetzt "Grösse wird vom System verwaltet" und starten nochmals neu.

Virtuelles LAN

Virtuelles LAN = VLVirtuelle Verbindung

Virtuelle Verbindung = SVCVirtuelle Webserver

Mit dem Einsatz von virtuellen Servern ist es möglich auf einem pysikalischen Rechner mehrere Domainnamen zu betreiben. Wenn sie als Webmaster eine Domain bei einem Provider betreiben, sieht es zwar aus, dass sie einen eigenen Server betreiben. In Wirklichkeit laufen auf dem Webserver des Providers eine ganze Anzahl von Domains.Der Apache Webserver war die erste Webserver-Software, welche diese Möglichkeit unterstützte. Mittlerweile unterstützen weitere Webserver diese Möglichkeit.

Für sie als Webmaster heisst das konkret, dass beim Einsatz von Webservern im Intranet nicht für jede Domain ein eigener Computer benötigt wird.

In einem Intranet werden normalerweise mehrere virtuelle Webs betrieben. Wenn sie Webprojekte bearbeiten, lohnt es sich für jedes Kundenprojekt einen eigenen virtuellen Webserver als Entwicklungsplattform zu installieren.

Visual Basic

Viewer für Excel, PowerPoint

Problem: Gibt es Programme, mit denen man Excel- oder Power Point-Dateien öffnen kann, auch wenn man kein MS-Office hat?Lösung: Microsoft bietet einen Excel Viewer an, mit dem Excel-Dateien geöffnet und gedruckt werden können. Es lassen sich damit auch Tabellendaten in ein anderes Programm kopieren. Nicht möglich ist es jedoch, damit Änderungen vorzunehmen. Den englischsprachigen Viewer erhalten Sie auf http://www.microsoft.com/downloads mit einer Suche nach dem Keyword "Excel Viewer". Ein ähnliches Programm, den Power Point Viewer, gibt es auch für PowerPoint-Dateien.

VJLAN

VJLAN = Wireless Local Area Network. Drahtloses Computernetzwerk, kann als kabelloser Internetzugang dienen (siehe Hotspot)s. Gilt als günstige Alternative UMTS.VL

VL = Virtuelles LANVLAN

VLAN = Very Local Area NetworkHierbei handelt es sich um die Clusterbildung (Gruppenbildung) mehrerer Stationen, die auf kleinstem Raum (einige cm bis Meter) ein noch schnelleres Übertragunssystem bilden als LANs.

V-Normen

Die folgende Tabelle umfasst eine Reihe der wichtigsten Normen/Empfehlungen:

| V-Norm | CCITT-Empfehlung |

|---|---|

| V.21 | 300-bps-Modems für Wählverbindungen; Vollduplexübertragung. Nicht identisch mit Bell 103 (in Nordamerika). |

| V.22 | 1200-bps-Modems für Wählverbindungen und Standleitungen. Vollduplexübertragung. Nicht identisch mit Bell 212A (in Nordamerika). |

| V.22bis | 2400-bps-Modems für Wählverbindungen und Standleitungen. Vollduplexübertragung. |

| V.23 | 600/1200-bps-Modems, synchrone oder asynchrone Übertragung. Für Wählverbindungen und Standleitungen, Halbduplexübertragung. |

| V.26 | 2400-bps-Modems für Vierdraht-Standleitungen; Vollduplexübertragung. |

| V.26bis | 1200/2400-bps-Modems für Wählverbindungen; Vollduplexübertragung. |

| V.26ter | 2400-bps-Modems für Wählverbindungen und Zweidraht-Standleitungen; DPSK-Modulation. Fallback auf 1200 bps. Echo-Unterdrückung auf Telefonleitungen; Vollduplexübertragung. |

| V.27 | 4800-bps-Modems für Standleitungen; manueller Entzerrer. Vollduplexübertragung. |

| V.27bis | 2400/4800-bps-Modems für Standleitungen; automatischer Entzerrer. Vollduplexübertragung. |

| V.27ter | 2400/4800-bps-Modems für Wählverbindungen; Vollduplexübertragung. |

| V.29 | 9600-bps-Modems für Punkt-zu-Punkt-Standleitungen. Halbduplex- oder Vollduplexübertragung. |

| V.32 | 9600-bps-Modems für Wählverbindungen; Echounterdrückung auf Telefonleitungen. Vollduplexübertragung. |

| V.32bis | 4800/7200/9600/12000/14400-bps-Modems für Wählverbindungen. Echounterdrückung, Vollduplexübertragung. |

| V.33 | 12000/14400-bps-Modems für Vierdraht-Standleitungen. Synchrone Übertragung, QAM-Modulation, Zeitmultiplexing, Vollduplexübertragung. |

| V.34 | 28800-bps-Modems, Vollduplexübertragung. |

| V.35 | Gruppenbandmodems, die die Bandbreite mehrerer Telefonkanäle kombinieren können. |

| V.90 | 56000-bps-Modems für Wählverbindungen, digitale Signalkodierung, asynchrone Übertragung. |

VNC Remote-Verbindung

Um mit einem Computer zu arbeiten, muss man nicht davor sitzen: VNC und GoToMyPC gewähren Fernzugriff.VNC ist fast wie "Star Trek": Das Programm ist zwar nicht in der Lage, Personen auf fremde Planeten zu versetzen. Dafür "beamt" es die Bildschirmanzeige von fernen Computern heran. In einem Fenster sicht man Programme und Desktop des fremden PC. Man bedient sie per Maus und Tastatur, als ob man direkt davor sitzt.

Einsatzgebiete für die Fernsteuerung gibt es verschiedene: Anwender, die viel reisen, greifen auf Daten ihres Heimrechners zu, fragen Mails ab oder programmieren den digitalen Videorecorder. Die Fernsteuerung wird auch zu Hilfezwecken eingerichtet: Versierte Anwendel stehen wenig geübten Usern bei, ohne vor Ort anwesend sein zu müssen.

In Windows XP und Vista ist mit det Remotedesktopverbindung bereits eine Fernstetterungs-Software eingebaut.

Mit VNC gibt es eine kostenlose Lösung, die Fremdbestimmung sogar über Betriebssystemgrenzen hinweg erlaubt VNC oder Virtual Network Computing entstand als Projekt von Olivetti & Oracle Research (heute AT&:T). Da die Softwarequelle offen ist, gibt es sie unter verschiedenen Namen für Windows, Mac und Linux.

Eine gute Variante des Programms für Privatanwender ist TightVNC (gratis unter http://www.tightvnc.com).

Fremdbestimmung per Maus

TightVNC besteht aus zwei Programmen, dem Server und dem Viewer: Das erste Programm läuft auf dem Computer, auf den zugegriffen werden soll. Der Viewer ist das Programm für den Gast, also für den Fernsteuernden. Damit die Übernahme klappt, schalten Sie in TightVNC Server die Option "Accept socket connections" ein. Die Verbindung kann - und sollte! - mit einem Passwort geschützt werden. Wichtig ist auch, die Software nur laufen zu lassen, wenn sie benötigt wird - beenden Sie sie bitte nach Gebrauch. Klicken Sie mit der rechten Maustaste auf das Icon im Infobereich rechts unten bei der Uhr und wählen Sie "Close Server".

Um eine Verbindung aufzubauen, startet der "Gast" das Programm TightVNC Viewer und gibt die IP-Adresse des anzusteuernden Computers an. Diese ist ersichtlich, wenn der Gastgeber für einige Sekunden mit der Maus auf das Servericon zeigt.

Das ist so weit einfach und funktioniert reibungslos, wenn man auf einen Computer im gleichen Netzwerk zugreift. Wenn die Fernsteuerung übers Internet erfolgt, gibt es drei grosse Hürden zu überspringen: Zum ersten die Firewall: Sie hält (zu Recht) den Fernzugriff für gefährlich und wird ihn blockieren. Der zweite Stolperstein ist der Router: Diese Netzwerkkomponente, die dafür sorgt, dass man auf mehreren Computern ein und denselben Internetzugang nutzen kann, muss ankommende Verbindungsgesuche an den richtigen Computer weiterleiten. Dafür muss unter Umständen ein "Port Forwarding" eingerichtet werden, und das ist nicht trivial. Und der dritte Stolperstein: Nur wenn man die IP-Adresse des heimischen PC herausfindet, kann man ihn auch ansteuern.

Ab nach Hause per Browser

Versierte Heimnetzwerker wissen diese Hürden zu nehmen. Allen anderen Usern machen sich das Leben mit GoMyPC von Citrix leicht: Haben Sie die Software auf dem Gastgeber-Computer installiert, greifen Sie via Webbrowser auf ihn zu - ohne Probleme mit Router. Auch restriktive Firewalls sind kein Hindernis. Dafür ist der Datenaustausch umso simpler: Sie ziehen Dateien per Maus vom einen Desktop auf den anderen. Der Dienst ist ab 12 Dollar pro Monat zu haben: http://www.gotomypc.com.

Voice-Gateway

Voice-Gateway = TelefoncomputerVoIP

VoIP = Voice over IPVollduplex

Siehe auch unter: Duplex, Halbduplex, SimplexVordergrundfarben

Siehe unter: bgcolor Siehe unter: fgcolor Siehe unter: HintergrundfarbenVorlagen-Pfad im Office 2007 gesperrt

Problem: Wir haben neu Office 2007. Die Vorlagen für Word, Excel und Powerpoint möchten wir in den dafür vorgesehenen Ordner kopieren. Leider schaffen wir das beim besten Wille nicht. Dieser Ordner «vertrauenswürdige Vorlagen» ist aus nicht ersichtlichen Gründen nicht aufrufen.Lösung: Nur wenn Sie Ihre eigenen Vorlagen dort deponieren, werden sie beim Anlegen eines neuen Dokuments von der Software auch angeboten. Wo Sie nach den Ordnern suchen müssen, hängt von der Office-, der Windows-Version und der Konfiguration ab. Am einfachsten bringen Sie den Speicherort in Erfahrung, indem Sie im fraglichen Office-Programm nachsehen.

Bei Word 2007 und 2010 klicken Sie im Menüband «Datei» auf «Optionen» bzw. «Word-Optionen». Öffnen Sie die Rubrik «Erweitert», betätigen Sie im Abschnitt «Allgemein» die Schaltfläche «Dateispeicherorte» und nehmen Sie die Angabe für «Benutzervorlagen» in Augenschein.

Bei Word 2003 klicken Sie auf «Extras > Optionen» und öffnen den Reiter «Speicherort für Dateien». Um Ihre Vorlagen in diesen Ordner zu legen, gibt es einen einfachen Trick: Klicken Sie auf die Schaltfläche «Ändern». Es erscheint ein Dialog «Speicherort ändern», in dem der Vorlagenordner geöffnet ist. Ziehen Sie Ihre Vorlagen per Maus in den «Speicherort ändern»-Dialog. Sie werden so an die richtige Stelle verschoben. Klicken Sie danach, auf «Abbrechen», um nicht versehentlich die Konfiguration durcheinanderzubringen.

Falls Sie eigene Ordner benutzen wollen, müssen Sie diese als «vertrauenswürdig» deklarieren. Das tun Sie über «Optionen > Sicherheitscenter > Einstellungen für das Sicherheitscenter > VertrauenswÜrdige Ordner».

Wenn Sie den Vorlagenordner über den Windows-Explorer öffnen möchten, werden Sie nicht fündig. Das liegt daran, dass ein übergeordnetes Verzeichnis als unsichtbar markiert ist - auch keine sinnvolle Standard-Konfiguration.

Betätigen Sie in einem beliebigen Windows-Explorer-Fenster den Befehl «Extras > Ordneroptionen». Um bei Windows 7 und Vista, falls nötig, die Menüleiste einzublenden, drücken Sie die «Alt»-Taste. Gehen Sie zum Reiter «Ansicht», suchen Sie in der Liste «Erweiterte Einstellungen» die Option «Versteckte Dateien und Ordner» und ändern dort die Option auf «Alle Dateien und Ordner anzeigen». Bei neueren Versionen von Windows heisst diese Option «Ausgeblendete Dateien, Ordner oder Laufwerke anzeigen».

Blenden Sie nach getaner Arbeit die Dateien, wieder aus, sprich: Stellen Sie bitte den ursprünglichen Konfigurationszustand wieder her.

Vorlagen-Speicherort bei Winword

Problem: Beim Speichern von Word-Dokumenten ist im Dialog immer der Ordner "Eigene Dateien" voreingestellt. Bei manchen Vorlagen, wie zum Beispiel "Angebote", hätte ich lieber einen anderen Ordner. Gibt es eine Möglichkeit, den Speicherpfad für jede Vorlage vorzugeben?Lösung: Statten Sie Ihre Vorlage mit einem Makro aus, das den Speicherpfad voreinstellt. Dazu öffnen Sie Ihre Vorlage "Angebote", wählen Sie in Word den Befehl "Extras > Makro > Makros" und geben als Makroname "AutoNew" ein. Mit diesem Namen bewirken Sie, dass das Makro beim Anlegen eines neuen Dokuments ohne weiteres Zutun aktiv wird. Stellen Sie schliesslich sicher, dass beim Eingabefeld "Makros in" die Vorlage "Angebote.dot" ausgewählt ist, klicken Sie dann auf "Erstellen" und geben Sie folgenden Code ein:

Sub AutoNewO

ChangeFileOpenDirectory "c:\[Datei-Pfad]"

Vorschau im Windows-Explorer fehlt

Problem: Im Explorer von Windows Vista tauchen die Bilder nur noch als Symbole auf. Die Vorschau ist nicht mehr sichtbar.Lösung: Damit Sie in einem Ordner immer Vorschaubilder statt Symbole sehen, gehen Sie zu "Extras / Ordneroptionen" und öffnen das Register "Ansicht". Nun entfernen Sie das Häkchen bei der Option "Immer Symbole statt Miniaturansicht zeigen" und schon werden die Bilder als Vorschau angezeigt. Über den Menüpunkt "Ansichten" können Sie übrigens auf Knopfdruck zwischen verschiedenen Anzeigeoptionen in einem Ordner wechseln und so auch die Grösse der Vorschaubilder nach Wunsch verändern.

Vorstudie

Zu beachten: Anstoss und Erhaltung werden nicht als Projektphase gezählt. Als Anstoss wird der Moment der Ideen-Entwicklung bzw. der Lieferung der Idee zum Organisator / Projektmanager bezeichnet. Die Erhaltung wiederum dient dem Unterhalt des Projektergebnisses. Grössere Unterhaltsarbeiten münden selbst wieder in einem 5-Phasen-Projekt.Grundsätzlich ist in jeder Phase eine Iteration möglich, wenn das Phasenergebnis nicht befriedigt oder während einer Projektphase bestimmte Ereignisse oder Erkenntnisse einen Neubeginn erfordern.Der Projektabbruch ist in jeder Phase möglich, wenn die Weiterführung des Projektes aus einem oder verschiedenen Elementen des Organisationswürfels nicht mehr sinnvoll erscheint.

Warum eine Vorstudie?

Die Vorstudie hat - als erste Planungsphase - zum Ziele verschiedene Lösungen für die Realisierung der Idee (Anstoss) aufzuzeigen. Dabei erfolgt eine neutrale Bewertung der Vor- und Nachteile. Es besteht die Möglichkeit, dass die Vorstudie zum Ziel kommt, keine Lösung zu realisieren.Ein wichtiges Thema in der Vorstudie bildet die Ist-Analyse. In groben Zügen wird der vorhandene Zustand beschrieben, Stärken und Schwächen sowie die Ursachen des Ist-Zustandes sind zu erörtern.

Weiterhin sind Chancen und Risiken die in der Zukunft liegen ebenso zu bewerten. In diesem Zusammenhang wird oft von einer SWOT-Analyse gesprochen. In der SWOT-Analyse werden genau diese Punkte einander gegenübergestellt. (SWOT = Strengthness, Weakness, Opportunities, Threatness)

- Stärken gegenüber Schwächen

- Chancen und Möglichkeiten gegenüber Risiken und Gefahren

Wichtigstes Ziel der Vorstudie ist es den Ist-Zustand darzustellen und verschiedene Lösungsmöglichkeiten zur Verbesserung aufzuzeigen. Nach einer Bewertung wird die favorisierte Lösungsvariante zur Realisierung vorgeschlagen.

Inhaltverzeichnis einer Vorstudie

Die Vorstudie ist als umfassendes Dokument - aus einem Guss - zu gestalten und umfasst folgende Hauptpunkte:

| Management Summary | Kurz-Zusammenfassung - nicht nur für Führungskräfte. Wird am Ende der Vorstudie verfasst. Dient als Überblick für «schnelle Leser». |

| Auftrag | Mit dem Auftraggeber abgestimmter Auftrag über den Umfang der Vorstudie |

| Erhebung / Analyse | Beschreibung und Bewertung des Ist-Zustandes |

| Würdigung | Aktuelle Situation einer kritischen (positiv / negativ) Würdigung unterziehen.

|

| Lösungsvarianten | Auf Basis der Würdigung ist eine die Möglichkeit Null-Variante / Keine Lösung zu berücksichtigen:

Mögliche Lösungen sollten in 2 bis 3 Varianten beschrieben werden |

| Bewertung | Jede Lösungsvariante wird neutral beurteilt |

| Empfehlung | Die optimale bzw. favorisierte Lösungsvariante wird zur Realisierung empfohlen

Diese Variante wird in der Hauptstudie weiter ausgearbeitet. |

Eine Vorstudie sollte nicht mehr als 5 bis 10 % des geschätzten Gesamtaufwandes des Projektes (inkl. Realisierung und Einführung) in Anspruch nehmen. Die Vorstudie dient explizit zur Ausleuchtung verschiedener Lösungsmöglichkeiten - um eine Möglichkeit auszuschliessen muss sie zumindest grob untersucht werden.

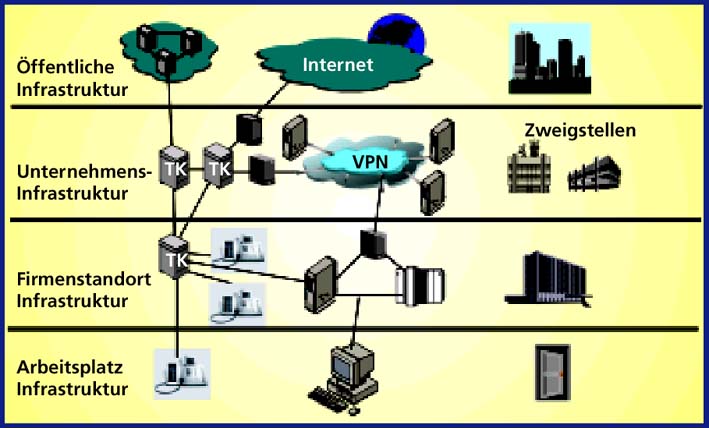

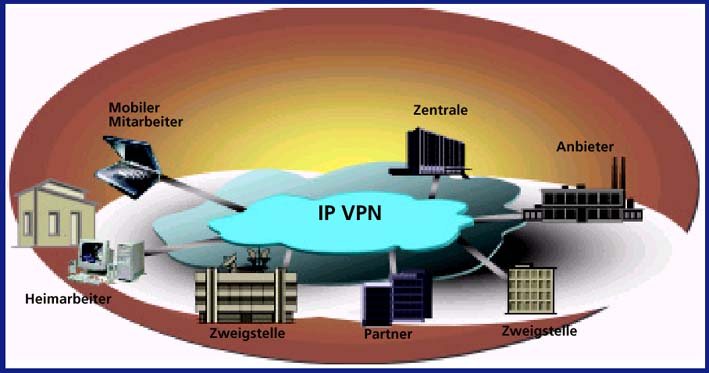

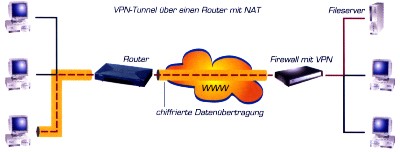

VPN

VPN = Virtual Privat NetworksVPN-Unterstützung: Virtual Private Network, die Datenpakete zwischen Sender und Empänger basieren auf einer Verschlüsselung, die Kommunikation erfolgt aber auf dem öffentlichen Netz.

Eine Datenübertragungsverbindung wird über ein bestehendes, öffentliches Netzwerk abgewickelt die Datenpakete werden dabei verschlüsselt. Die Schlüsselpaare sind nur dem Absender und dem Empfäner bekannt. Dadurch ergibt sich ein nicht physisch vorhandenes (virtuelles) privates Netzwerk.

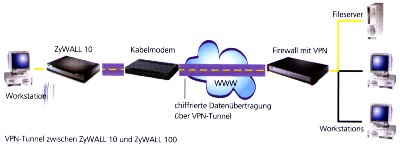

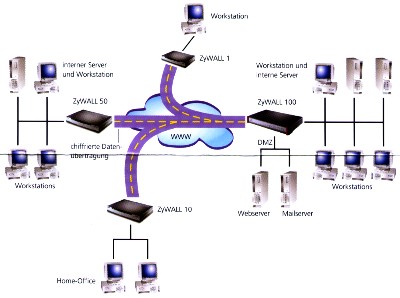

VPN-Tunnel zwischen ZyWALL 10 und ZyWALL 100

Vernetzung von entfernten Standorten mit VPN

Vernetzung von entfernten Standorten mit VPN

VPN-Tunnel über einen Router mit NAT

Firmen sollten sich den Einsatz eines Virtual Private NetworksVirtual Private Networks (VPN) überlegen. Darin wird der Datenverkehr unabhängig von der Verbindung (drahtlos oder verkabelt) verschlüsselt. Diese Lösung bringt mehr Sicherheit als WEP.

VRML

VRML = Virtual Reality Modelling Language. Eine Sprache zur Modellierung von dreidimensionalen Welten, die im Web-Browser dargestellt werden können. 3-D-Räume werden visualisiert. Browser: Browser für WEBFix, WEBSpace, VRML-Spezifikation liegt derzeit in der Version 2.0 vor und versteht sich als Ergänzung zu HTML. VRML beschreibt den vektoriellen Aufbau dreidimensionaler, polygonaler Grafikobjekten und deren Abhängigkeiten.VRML ist eine für das WSS standardisierte Beschreibungssprache, die den Aufbau dreidimensionaler Grafikobjekte beschreibt. Diese Grafikobjekte bestehen uas Polygonen, die durch Vektoren definiert werden. Mit der VRML-Version 2.0 ist es erstmals möglich, Objekte zu entwerfen, die Verweise auf andere Objekte lassen sich je nach Browser (in den neueren Browsern sind standardmässig die VRML-Erweiterungen enthalten) ist nur betrachten, wenn ein entsprechendes Plugin installiert ist.

VRML 1.0 (aus dem Jahre 1995):

VRML 2.0 (noch im Anfangsstadium):

Anwendungen: