Single Attachment Stations (SAS). Werden über im Ring befindliche Konzentratoren im FDDI-Netz angeschlossen.

Single Attachment Stations (SAS). Werden über im Ring befindliche Konzentratoren im FDDI-Netz angeschlossen.| Subnetzmaske | Subnetze | Nutzb. IP-Adr. |

| 255.255.255.0 | 1 |

256 - 2 = 254 |

| 255.255.255.128 | 2 |

128 - 2 = 126 |

| 255.255.255.192 | 4 |

64 - 2 = 62 |

| 255.255.255.224 | 8 |

32 - 2 = 30 |

| 255.255.255.240 | 16 |

16 - 2 = 14 |

| 255.255.255.248 | 32 |

8 - 2 = 6 |

| 255.255.255.252 | 64 |

4 - 2 = 2 |

| Content-Type | Subtype | Beschreibung |

| Text | Plain | Unformarierter Text |

| Richtext | Text mit einfachen Formatierungen wie Fett, Kursiv usw. | |

| Enriched | eine überarbeitete Fassung von Richtext | |

| Multipart | Mixed | mehrere Bodis - sequentiell verarbeitet |

| Parallel | mehrere Bodis - parallel verarbeitet | |

| Digest | eine Sammlung elektronischer Post | |

| Alternativ | mehrere Bodis - alle mit demselben semantischen Inhalt | |

| Message | RFC 822 | eine RFC 822 - Mail |

| Partail | Fragment einer Mail | |

| External-Body | Zeiger auf die eigentliche Nachricht, die nicht in der Mail enthalten ist | |

| Application | Octet-Stream | beliebige Binärdaten |

| Postscript | Postscript-Programm | |

| Image | JPEG | ISO 10918-Format |

| GIF | Garfik Interchange Format (CompuServe) | |

| Audio | Basic | Kodiert im (8-Bit-ISDN) mu-law-Format |

| Video | MPEG | ISO 11172-Format |

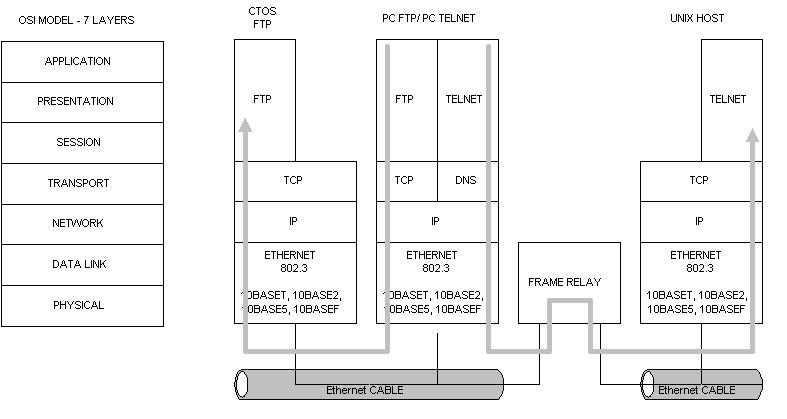

| Zugriffsverfahren | CSMA/CD |

| Übertragungsgeschwindigkeit | 10 MBit/s |

| Eigenschaften | Bus-Technologie mit Koaxialkabel, Sternförmig mit Twisted-Pair, max. 5 Segmente über 4 Repeater verbunden |

| Vorteile | flexible Installation, leicht erweiterbar |

| Nachteile | empfindlich auf Überlast, nicht echtzeitfähig, Segmentierung sehr wichtig |