Schriftbearbeitungsprogramm im Windows XP

Windows XP enthält, gut versteckt, ein Schriftbearbeitungsprogramm. Mit dem Editor für benutzerdefinierte Zeichen fügt der Benutzer eigene Symbole zu den Schriften hinzu: das Firmenlogo, ein selbst entworfenes Icon oder ein Sonderzeichen, das in normalen Schriften fehlt.Gestartet wird der Zeicheneditor über den Befehl "Start > Ausführen" und die Eingabe "eudcedit.exe". Als Erstes legen Sie fest, welchen Code Ihr Zeichen erhält - beginnen Sie mit dem ersten Zeichen links oben und klicken Sie auf OK. Im Zeichenfenster entwerfen Sie Ihr Symbol. Der Import eines Bildes via Zwischenablage ist möglich. Verwendet wird das neue Symbol über die Zeichentabelle (zu finden unter "Programme > Zubehör > Systemprogramme"), wählen Sie unter "Schriftart": "Alle Schriftarten (benutzerdefinierte Zeichen" und kopieren es in die Zwischenablage. Im Word können Sie die "neue" Schrift resp. das neue Sonderzeichen in dem Sie die Zeichentabelle laden unter "Start > Zubehör > Systemprogramme > Zeichentabelle".Wählen Sie in der Zeichentablle unter "Schriftart" "Alle Schriftarten" aus und Ihr Sonderzeichen sollte sich darstellen. Mit "Kopieren" können Sie das Sonderzeichen in die Zwischenablage legen und z.B. im Word wieder einfügen.

Das Sonderzeichen befindet sich meistens in der Datei EUDC.tte unter c:\Windows\Fonts .

Schriften eruieren

Problem: Wir haben eine Schrift entdeckt, die uns gut gefällt und die wir selbst gern verwenden würde. Doch wie findet man heraus, um welche Schrift es sich handelt?Lösung: Auf der Website von http://www.Identifont.com gibt es den Font Identifier. Er stellt Ihnen eine Reihe von Fragen zu der Schrift, beispielsweise "Wie sieht das Qaus?", und liefert Ihnen nach gut einem Dutzend Hinweisen zu den Schriftmerkmalen den gesuchten Namen.

Schriften gelöscht und Office installiert siese immer wieder

Problem: Wir habe viele überflüssige Schriften gelöscht. Wenn man nun Word startet, erscheint ein Fenster mit dem Hinweis, die Installation werde vorbereitet: «Warten Sie, während Office konfiguriert wird.» Wenn man den Vorgang durchlaufen lässt, tauchen alle gelöschten Schriften wieder auf.Lösung: Windows startet die Reinstallation, weil bei Windows recht häufig Dateien abhanden kommen. Das liegt wiederum daran, dass sich Programme leicht in die Quere geraten. Sinnvoll wäre, dieses Problem grundsätzlich anzugehen, denn Microsofts Lösung macht den Windows Installer, der häufig aus dem Nichts auftaucht, zu einem der nervtötendsten Programme überhaupt. Daher löschen Sie die mit Office installierten Schriften nicht einfach, sondern deinstallieren Sie sie.

Klicken Sie in der Systemsteuerung auf «Software» bzw. auf «Programme deinstallieren» bei Windows 7 und Vista und wählen Sie im Dialog mit der Liste der installierten Programme «Software ändern oder entfernen». Klicken Sie den Eintrag für Öffice an und betätigen Sie «Ändern». Im Installationsprogramm deaktivieren Sie alle überflüssigen Schriften, wobei Sie sie in der unübersichtlichen Liste erst einmal finden müssen - und leider variiert auch die Stelle, an der Sie suchen müssen, von Officeversion zu Officeversion. Wenn Ihnen die Suche zu bunt werden sollte, wählen Sie stattdessen den radikaleh Weg: Laden Sie Windows Installer Clean Up von http://support.microsoft.com/kb/290301/de herunter, und lassen Sie dieses Programm die Office-Installation bereinigen. Das hilft, hat aber manchmal den Nebeneffekt, dass Sie das bereinigte Softwareprodukt neu installieren müssen.

Schriften mit Schatten unter Windows XP

Problem: Sie haben z.B. einen neuen Bildschirm für den PC mit Windows XP gekauft. Nun habe Sie das Problem, dass ich die Schriften mit einem Schatten sehen.Lösung: Wenn es den Buchstaben am Bildschirm an optischer Klarheit fehlt, sind dafür zwei Erklärungen denkbar:

Lösung 1: Die Schrift wird mit Kantenglättung angezeigt. Diese Darstellungsweise soll harte Kontraste zwischen den Buchstaben und dem Hintergrund vermeiden: Dazu fügt das Betriebssystem an den Rändern der Schriftzeichen Farbübergänge ein (man spricht auch von Anti-Aliasing). Ob die Kanten geglättet werden und wie stark, bestimmen Sie: Klicken Sie mit der rechten Maustaste auf eine freie Stelle des Desktops und verwenden Sie den Befehl «Eigenschaften» aus dem Kontextmenü. Öffnen Sie den Reiter "Darstellung", wo Sie auf die Schaltfläche "Effekte" klicken. Nun geben Sie bei "Folgende Methode zum Kantenglätten von Bildschirmschriftarten verwenden" wahlweise "Standard" oder "ClearType" an bei der ersten Option werden die Kanten moderat, bei der zweiten Wahlmöglichkeit stark geglättet. Um auf gesäumte Schriften zu verzichten, entfernen Sie das Häkchen bei dieser Option. Probieren Sie aus, was Ihnen zusagt.

Lösung 2: Es besteht ein Hardwareproblem. Entweder taugt der neue Bildschirm nichts und gehört umgetauscht - doch bevor Sie ihn dem Verkäufer zurückbringen, überprüfen Sie bitte, ob das Monitorkabel gut eingesteckt ist. Oder es ist die Grafikkarte, die ein schlechtes Signal liefert. Das kann passieren, wenn die Karte überfordert ist. Wählen Sie probehalber eine niedrigere Bildwiederholfrequenz.

Schriften sind im Winword nicht installiert

Problem: Wir sollten einen Text bearbeiten, der Schriften enthält, die auf dem PC nicht installiert sind. Word verwendet für die Anzeige irgendeine Schriftart. Muss man nun die Schrift kaufen, oder kann man Word beibringen, welche Schriftart es für die Ersetzung verwenden soll?Lösung: Word richtet sich nach Ihren Wünschen. Betätigen Sie den Menübefehl "Extras > Optionen", öffnen Sie den Reiter "Kompatibilität" und klicken Sie auf die Schaltfläche "Schriftarten ersetzen". Es erscheint ein Dialog, in dem die fehlenden Dokumentschriftarten aufgeführt sind. Markieren Sie eine Schrift und geben Sie bei "Ersatzschriftart" den passenden Font an. Bei Word 2007 führen Sie das Schrift-wechsle-dich-Spiel via "Word-Optionen" in der Rubrik "Erweitert" bei "Dokumentinhalt anzeigen" durch. Klicken Sie an dieser Stelle auf "Schriftarten ersetzen".

Für die Weitergabe eines Dokuments mit wenig gebräuchlichen Schriften können Sie die Fonts mitliefern - das Dokument wird dann korrekt angezeigt und gedruckt. In Word 2003 gehen Sie dafür über "Extras > Optionen", zum Reiter "Speichern". Aktivieren Sie hier "True-Type-Schriften einbetten". Bei Worod 2007 heisst die Option "Schriftarten in die Datei einbetten" und findet sich unter "Word-Optionen" bei "Genauigkeit beim Freigeben dieses Dokuments beibehalten". Zu beachten ist. dass nicht alle Schriften eingebettet werden können. Bei manchen kommerziellen Schriften wird dies verweigert.

Schriftgrösse beeinflussen unter Outlook 2007 und 2010

Problem: Bei eintreffenden Mails ist die Schriftgrösse normal. Sobald jedoch auf «Antworten» geklickt wird, erscheint eine unmöglich grosse Schrift.Lösung: Falls Sie eine Maus mit Mausrad haben klicken Sie bitte in den Nachrichtentext und drehen Sie bei gedrückter «Ctrl» Taste an selbigem: Auf diese Weise vergrössern oder verkleinern Sie den Zoomfaktor, der für das Schreiben und Weiterleiten von Nachrichten gilt.

Falls Sie keine Maus mit Mausrad haben, setzen Sie in Outlook 2007 und 2010 beim Verfassen eines Mails den Zoomfaktor im Menüband «Format» im Abschnitt «Zoom». In älteren Versionen von Outlook können Sie, wenn Sie Word als Editor verwenden, den Zoomfaktor über «Ansicht > Zoom» setzen. Wenn Sie Word nicht als Editor verwenden, funktioniert nur der Dreh am Mausrad.

Schrittweiten für Variable

Zuweisungsoperator Kurzform Langform+= N+=10 N=N+10

-= N-=10 N=N-10

*= N*=10 N=N*10

/= N/=10 N=N/10

%= N%=10 N=N%10

^= N^=10 N=N^10

Ob die Kurz- oder Lang-Form verwendet wird ist egal.

Schrift und Farbe im E-Mail

Problem: Wenn man bei Mails eine Schrift "Univers" und Mails mit einem speziellen Farbton versenden will, wie wird dies im Outlook eingestellt?Lösung: Die "Univers" sollten Sie nicht verwenden. Sie gehört nicht zu den Standard-Schriftarten, daher haben sie die meisten Empfänger Ihrer Mails nicht auf dem Rechner. Garantiert vorhanden sind hingegen "Arial", "Times New Roman" und "Courier". Sehr weit verbreitet sind "Verdana", "Comic Sans", "Trebuchet" und die "Georgia".

Das farbliche Erscheinungsbild bestimmen Sie via Briefpapier. Das gestalten Sie über "Extras > Optionen" im Reiter "E-Mail-Format". Klicken Sie auf "Briefpapierauswahl" und "Neu".

Schummrige Schrift bei Internet Explorer 7

Problem: Vor einigen Tagen haben wir das Update auf den Internet Explorer 7 durchgeführt. Seither sind die Schriften im Internet unscharf und verschwommen. Das macht die Augen müde.Lösung: Das "Anti-Aliasing" oder "Cleartype" glättet die Kanten der Buchstaben, sodass sie weniger hart wirken. Microsoft ist der Ansicht, dass dies die Lesbarkeit erhöht. Allerdings ist das Ansichtssache und es gibt viele Anwender, die liebend gern auf glatte Kanten verzichten. Schalten Sie ihn im Internet Explorer ab, indem Sie auf "Extras > Internetoptionen > Erweitert" klicken. Entfernen Sie in der Liste der "Einstellungen" unter "Multimedia" das Häckchen beim Eintrag "Immer Cleartype für HTML verwenden". Auch bei Windows selbst lässt sich die Kantenglättung ein- und ausschalten. Öffnen Sie die Systemsteuerung und dort die "Anzeige". Im Reiter "Darstellung" klicken Sie auf "Effekte" und entfernen das Häkchen bei "Folgende Methode zur Kantenglättung verwenden".

Schutz in einem Word-Dokument aufgeben (nicht File-Schutz)

Problem: In einem Worddokument können keinen Änderngen gemacht werden, weil es geschützt ist un nur z.B. die Textfelder freigegeben sind.Lösung: Das Worddokument abspeichern als XLM und im Dokument nach 'w:enforcement' suchen. Dort den Parameter 1 auf 0 ändern und das XLM wieder abspeichern. Im Word das XML laden und wieder als DOC abspeichern. Somit wurde der Passwort-Schutz deaktiviert.

SCP

SCP = Session Control ProtocolSiehe auch unter: DNA Protokolle

Screenshots

An Hand von Sreenshots vom Grafiker oder nach dem Drehbuch kann überlegt werden, wo Frames eingesetzt werden müssen.Script/Interpreter-Sprache

Der Unterschied von einer Script/Interpreter-Sprache und Compiler-Sprache liegt nicht in der Sprache selbst, sondern in der technischen Implementtation derselben.Diese Unterscheidung ist klar für einige Sprachen (C/C++/Pascal sind compiliert; Perl/JavaScript sind interpretiert). Bei modernen Sprachen gibt es aber vermehrt Zwitter bzw. sowohl-als-auch:

Scripts blockieren den Firefox

Problem: Schon seit einiger Zeit erscheint in Firefox häufig eine Warnung bezüglich eines «nicht antwortenden Skripts».Lösung: Firefox ist auf alten Computern oft träge. Probieren Sie in diesem Fall Googles deutlich flinkeren Chrome-Browser (http://www.google.com/chrome). Die Meldung zum "beschäftigten oder nicht antwortenden Script" erscheint, wenn Firefox durch ein Codeschnipsel auf einer Website ausgebremst wird. Das passiert, wenn man beim Start viele Websites neu lädt, die bei der letzten Nutzung noch offen waren. Sie können Firefox so konfigurieren, dass er mit einer leeren Seite startet. Öffnen Sie über die Firefox-Schaltfläche bzw. über das Menü "Extras" die "Einstellungen", und setzen Sie bei "Start" die Option "Leere Seite". Um die Fehlermeldung zu vermeiden, können Sie auch die Laufzeit für Scripts erhöhen. Geben Sie in die Adressleiste "about:config" ein, bestätigen Sie die Warnung, und suchen Sie nach der Konfigurationsvariablen "dom.max_script_run_time". Doppelklicken Sie auf die Fundstelle, und erhöhen Sie den Wert von 10 auf zum Beispiel 20.

Wenn die Fehlermeldung immer bei den gleichen Websites auftritt, können Sie diesen Sites auch verbieten, Scripts auszuführen. Die Erweiterung YesScript (die Installation führen Sie gemäss dem Beitrag "Grosse Schrift mit Mozilla Firefox" durch) stellt eine schwarze Liste bereit, auf der Sie die Websites eintragen, die die lästige Angewohnheit haben, den Browser zu blockieren.

SDH-Technik

SDH = Synchronous Digital HierarchyBezeichnet eine spezielle, digitale, transparente und leistungsstarke Multiplexer-Übertragungstechnik für Glasfaser-Fernleitungen und Richtfunkstrecken.

SDK

Java-SDK siehe unter: Java-SDKSDLC

SDLC = Synchronous Data Link ControlEin bitsynchrones und verbindungsorientiertes Schicht-2-Protokoll von IBM zum Datentransport in der SNA - Welt. Wird bessonders in zentrale organisierten Netzen mit Mainframe und Terminal eingesetzt.

SDSL

SDSL = Single Line Digital Subscriber Line-Technologie auf einfacher Leitung wie HDSLoder SDSL = Symmetric Digital Subscriber Line

Bei SDSL wird bei einem Router (z.B. Zyxel xDSL 100L) ein Durchsatz von 2.3 GBps und bei ADSL von 8 MBps erreicht.

Search Engines

Search Engines = Suchmaschinen Mit dem Semikolon ';' (Strich-Punkt) werden meistens Befehl-Elemente abgeschlossen.Secure Boot

Secure Boot ist ein Teil der

Durch kryptografische Mechanismen (Signaturen) wird verhindert, dass nicht vertrauenswürdige Software-Teile ausgeführt werden. Die Schlüssel in der UEFI-Firmware prüfen die Authentizität von z.B. Bootloadern. Ein Bootloader wird nur dann ausgeführt, wenn er eine gültige "Unterschrift" vorweist. Kann eine Unterschrift nicht überprüft werden bzw. ist sie nicht gültig wird das System am Starten gehindert. Entspricht z.B. die Unterschrift des Bootloaders nicht der, die die UEFI-Firmware erwartet, startet das System nicht. Vorteile von Secure Boot

Folgende Vorteile ergeben sich beim Einsatz von Secure Boot:

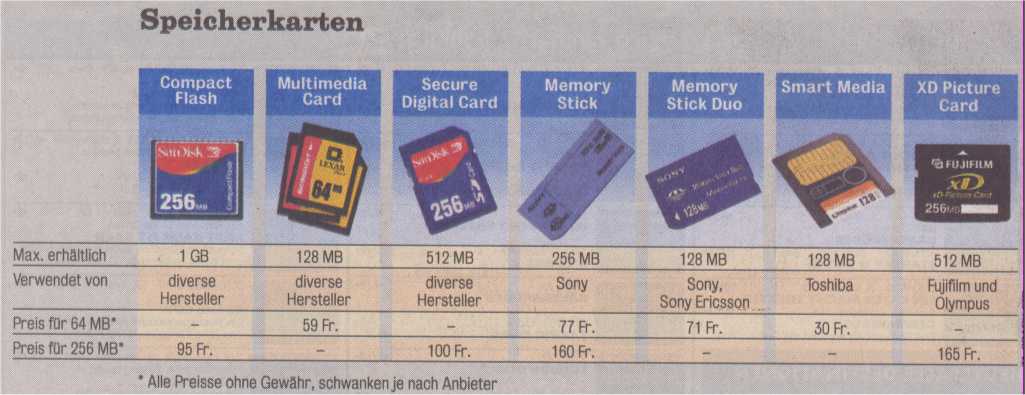

Secure Digital Card

Weitere Informationen unter: Speicherkartensecure HTTP

secure HTTP = HTTPSSecret Key

Siehe auch unter: Asymmetrische Datenverschlüsselung & Public KeySecure HTTP

Secure HTTP = HTTPSsecure socket layer

secure socket layer = SSLSecurity-Check

Das Tor zu Ihrer Sicherheit: http://www.security-check.chSecurity Essentials bei Windows 7 zweifelt die Echtheit von Windows an

Problem: Bei der Nutzung von Microsoft Security Essentials erscheint plötzlich die Meldung: "Echtheit von Windows konnte nicht bestätigt werden. Erwerben sie eine Originalkopie von Windows."Lösung: Microsoft stellt sein kostenloses Antivirenprogramm namens Security Essentials nur dann zur Verfügung, wenn die Windows-Installation die Echtheitsprüfung überstanden hat. Falls Sie das Problem nicht lösen, wird das Sicherheitsprogramm nach einem Monat den Dienst einstellen.

Hinter der Warnung steckt ein Mechanismus, der das Schwarzkopieren des Betriebssystems verhindern soll. Er würde bei Windows als "Windows Genuine Advantage" (WGA) eingeführt. Und er existiert sowohl bei Office als auch bei Windows 7, dort nennt er sich "Windows Activarion Technologies" (WAT).

Warum Ihre Windows-Version bei der Echtheitsprüfung plötzlich durchfällt, lässt sich per Ferndiagnose nicht sagen. Es kam in der Vergangenheit vor, dass die Prüfung bei "echten" Windows-Versionen Alarm geschlagen hat - 2007 kam es laut der Newssite Arstechnica bei Millionen von Computern zu solchen Fehlalarmen. Andererseits gelangen leider auch schwarzkopierte Softwareßrogramme in den Handel, die gutgläubig erworben werden. Sie funktionieren anfänglich problemlos, streiken dann aber mitunter plötzlich. Meist, weil die Lizenznummer von zu vielen Leuten verwendet wird.

Wie Sie vorgehen, hängt von der Reinheit Ihres Gewissens ab. Wenn Sie den Kauf des Windows-Installationsmediums belegen können, dann erhalten Sie von Microsoft "unter bestimmten Umständen" Ersatz. Wichtig ist, dass Sie das Echtheitszertifikat vorweisen können. Das haben Sie entweder mit dem Computer oder mit der Windows-Software erhalten. Beachten Sie die Informationen auf der Microsoft-Webseite. Sie können hier auch Kontakt aufnehmen: http://www.microsoft.com/de-ch/howtotell/.

Sollten die Herkunftsverhältnisse ihrer Systemsoftware unklar sein, dann erwerben Sie eine Windows-Version im Handel und lizenzieren Ihre Windows-Installation mit dem neuen Schlüssel. Wie das geht, beschreibt Microsoft unter folgender Adresse: http://windows.microsoft.com/de-de/windows/help/genuine/product-key.

Sollte ein technisches Problem dazu führen, dass die Gültigkeitsprüfung fehlschlägt, beachten Sie bitte folgende Informationen (Bereich XP): http://support.microsoft.com/kb/916247/de.

Sekundärring

Siehe unter: FDDISenden an geht unter Windows XP nicht mehr

Problem: Man kann im Windows XP mit der rechten Maustaste auf eine grosse Bilddatei klicken, "Senden an" aus dem Menü wählen, und es erschien ein Dialog, mit dem man das Bild für den Versand per E-Mail verkleinern konnte. Plötzlich geht das nicht mehr!Lösung: Je nach Symptom gibt es unterschiedliche Behandlungen. Wenn der Befehl "E-Mail-Empfänger" im Menü "Senden an" fehlt, gen Sie ihn wieder ein. Dazu ist eine leere Datei nötig, die Sie im Ordner "C:\Dokumente und Einstellungen\[Ihr Benutzerkontol]\SendTo" deponieren. Die Datei legen Sie mit dem Windows-Editor an. Wichtig ist, dass Sie den richtin Dateinamen vergeben, nämlich "E-Mail-Empfänger.MAPIMail". Damit der Editor keine falsche Endung anhängt, setzen Sie den Dateinamen beim Speichern in gerade Anführungszeichen. Schalten Sie zuvor im Explorer über "Extras > Ordnerionen" im Reiter "Ansicht" die Option "Alle Dateien und Ordner anzeigen" ein.

Liegt das Problem daran, dass der Assistent zur Grössenänderung nicht mehr erscheint, wenn Sie "Senden an > E-Mailemfänger" verwenden, dann ersetzen Sie die Datei Sendmail.dll. Diese Anleitung dabei: http://support.microsoft.com/kb/883393/en-us.

Schickt der Befehl die Bilder ans falsche Programm, ändern Sie das Standard-Mail-Programm in der Systemsteuerung. Dort en Sie auf "Software > Programmzugriff und -standards festlegen".

Senden und Empfangen gibt Probleme im Outlook 2003

Problem: Wenn man im Outlook 2003 ein Mall schreibt und auf Änden klickt, muss man jeweils im Ausklappmenü des «Senden / Empfangen»-Symbols auf «Alle Konten» gehen, sonst wird die Nachricht nicht verschickt.Lösung: Prüfen Sie unter «Extras / Senden / Empfangen / Übermittlungseinsteilungen / Übermittlungsgruppen definieren» ihre Einstellungen. Kontrollieren Sie, ob das gewünschte Konto standardmässig in die Übermittlung einbezogen wird. Die detaillierten Einstellungen können Sie per «Bearbeiten» -Schaltfläche ansehen und ändern.

Sendmail

gehe zum Ende von diesem BegriffKonfiguration von Sendmail.

Die Konfiguration von sendmail erfolgt durch Anpassung des sendmail.cf Files. Im einfachsten Falle (Mailserver mit einer Domäne oder Mailslave) kann ein Konfigurationsfile mit entsprechenden Instruktionen via ftp von wig (Directory /pub/sendmail/) oder ftp.ethz.ch bezogen und entsprechend angepasst werden.

Für alle anderen Konfigurationen muss ein sendmail.cf aus den im Sourcebaum von sendmail enthaltenen *.m4 files erzeugt werden. Auf wig ist ein gepatchter Sourcebaum für sendmail unter /pub/sendmail/sendmail-patched.8.8.8.tar, in welchem die unten erwähnten HACKS minimal angepasst und enthalten sind.

Ein neues sendmail.cf wird durch Abändern oder Erzeugen eines mc Files für die entsprechende Hardware/Betriebssystem-Kombination und anschliessender Bearbeitung durch m4 erzeugt. Die mc Files sind innerhalb des Sourcebaumes von sendmail im Subdirectory cf/cf abgelegt. Die betriebssystemspezifischen m4-Files sind unter cf/ostype abgelegt und müssen für jede zu erstellende Konfiguration eingebunden werden.

Ein .cf File wird generell durch

m4 filename.mc >filename.cf

erzeugt. Bei verschiedenen Systemen wird dieser Aufruf zu einem korrupten File führen, da unterschiedliche m4 Implementationen existieren. Im Zweifelsfalle muss GNU-m4 verwendet werden.

Client-Konfiguration.

Die Konfiguration von Clients, welche ausschliesslich via Mailserver Mail verschicken, sendmail nicht im Daemon-Mode laufen lassen, und das mail-directory vom Mail-Server gemountet haben, kann durch ein File nullclient.mc mit dem Inhalt:

# Einbinden des generellen m4-Files

include(`../m4/cf.m4')

# Einbinden des betriebssystemspezifischen m4-Files (File solaris2.m4

# muss in cf/ostype sein, anstelle von solaris2 ist das verwendete

# Betriebssystem einzusetzen)

OSTYPE(`solaris2')

# Masquerading der Maildomäne. Fürt dazu, dass die Absender-

# Adresse der verschickten Mail nicht user@machine_name sondern

# user@e-mail_domäne lautet

MASQUERADE_AS(Name_der_Maildomäne)

# Beim Versenden der Mail wird bei unqualifizierten Adressen die

# Maildomäne angehängt.

# username -> username@maildomäne

FEATURE(`always_add_domain')

FEATURE(`nullclient',`Name_des_Mailservers')

und anschliessender Bearbeitung durch m4 erzeugt werden:

m4 null.mc >solaris2.cf

Mailserver Konfiguration.

Die Konfiguration eines Mailservers, der mehrere Maildomänen auf derselben Maschine verwaltet, muss wahrscheinlich noch über Senderaddress-rewriting rules für abzuschickende Mail verfügen. Auf jeden Fall muss die Konfiguration eines Mailservers unbedingt ein relaying einschränken.

Die folgende Beispielkonfiguration wird erfolgreich eingesetzt und beinhaltet folgende Features:

Ankommende Mail benötigt normalerweise kein Umschreiben der Empfängeradresse. Beim Absenden von Mail ist dies jedoch unter Umständen nötig, da sonst bei lokalen Usern einfach die Default-Domäne eingesetzt wird.

Gründe für diese Hintertürchen sind:

Diese Hintertürchen werden ebenfalls nur bei vorhandenen Map-Files aktiviert.

Es sollten folgende Einstellungen in cf/cf/generic-ostype.mc vorgenommen werden (im Beispiel wird als Betriebssystem Linux verwendet):

divert(-1)

#

# Copyright (c) 1983 Eric P. Allman

# Copyright (c) 1988, 1993

# The Regents of the University of California. All rights reserved.

#

# Redistribution and use in source and binary forms, with or without

# modification, are permitted provided that the following conditions

# are met:

# 1. Redistributions of source code must retain the above copyright

# notice, this list of conditions and the following disclaimer.

# 2. Redistributions in binary form must reproduce the above copyright

# notice, this list of conditions and the following disclaimer in the

# documentation and/or other materials provided with the distribution.

# 3. All advertising materials mentioning features or use of this software

# must display the following acknowledgement:

# This product includes software developed by the University of

# California, Berkeley and its contributors.

# 4. Neither the name of the University nor the names of its contributors

# may be used to endorse or promote products derived from this software

# without specific prior written permission.

# THIS SOFTWARE IS PROVIDED BY THE REGENTS AND CONTRIBUTORS ``AS IS'' AND

# ANY EXPRESS OR IMPLIED WARRANTIES, INCLUDING, BUT NOT LIMITED TO, THE

# IMPLIED WARRANTIES OF MERCHANTABILITY AND FITNESS FOR A PARTICULAR PURPOSE

# ARE DISCLAIMED. IN NO EVENT SHALL THE REGENTS OR CONTRIBUTORS BE LIABLE

# FOR ANY DIRECT, INDIRECT, INCIDENTAL, SPECIAL, EXEMPLARY, OR CONSEQUENTIAL

# DAMAGES (INCLUDING, BUT NOT LIMITED TO, PROCUREMENT OF SUBSTITUTE GOODS

# OR SERVICES; LOSS OF USE, DATA, OR PROFITS; OR BUSINESS INTERRUPTION)

# HOWEVER CAUSED AND ON ANY THEORY OF LIABILITY, WHETHER IN CONTRACT, STRICT

# LIABILITY, OR TORT (INCLUDING NEGLIGENCE OR OTHERWISE) ARISING IN ANY WAY

# OUT OF THE USE OF THIS SOFTWARE, EVEN IF ADVISED OF THE POSSIBILITY OF

# SUCH DAMAGE.

#

divert(0)dnl

# VERSIONID bitte aus Dokumentationsgruenden anpassen!

VERSIONID(`@(#)generic-linux2.mc 8.3 (Peter Meyer) 1/1/98')

# OSTYPE muss auf ein existierendes m4-file innerhalb cf/ostype verweisen

OSTYPE(linux2)dnl

DOMAIN(generic)dnl

# Name der Maildomaene definieren

define(`confDOMAIN_NAME',`Name_der_Maildomaene')dnl

# Maskerading definieren (MUSS WEGEN VMSMAIL AUCH AUF DEM SERVER

# GEMACHT WERDEN

MASQUERADE_AS(Name_der_Maildomaene)

# Mailserver, File /etc/mail/sendmail.cw enthaelt die Namen der Slaves

define(`confCW_FILE', /etc/mail/sendmail.cw)dnl

# damit wird /usr/local/etc/smrsh als Shell (anstelle von /bin/sh)

# fuer den Empfang von mail durch ein Programm eingesetzt

# (CERT-Advisory)

# ACHTUNG: Definition von MAILER(local) darf erst nach diesem FEATURE

# eingefuegt werden!

FEATURE(`smrsh',`/usr/local/etc/smrsh')dnl

# diese table wird einmal als Backdoor für die check* makros benützt werden, der Typ der Tabelle ist hash

define(`_ALLOW_SOME_',`hash -o -a@ALLOWED /etc/mail/allow')dnl

# dieses Makro setzt die Privacy-Flags

define(`confPRIVACY_FLAGS',``authwarnings,goaway,restrictmailq,restrictqrun'')dnl

# auch diese table wird Backdoor für check* makros werden, auch vom Typ hash

define(`_ACCEPT_SOME_',`hash -o -a@ACCEPT /etc/mail/accept')dnl

# mit dieser table wird einkommende e-Mail fuer die user innerhalb der

# verschiedenen Maildomaenen auf lokale usernames gemappt, ebenfalls Typ hash

FEATURE(virtusertable, `hash -o /etc/mail/virtusertable')dnl

# mit dieser table werden die Domaenen-Adressen von lokalen usernames

# beim Verschicken von e-Mail auf die gewuenschte Domaene gemappt. Tabellentyp hash

FEATURE(genericstable, `hash -o /etc/mail/genericstable')dnl

# dieses File enthaelt die Domaenen, fuer die der Mailservers

# Mail empfangen soll. Reines Textfile

GENERICS_DOMAIN_FILE(`/etc/mail/sendmail.cG')dnl

# Als mail delivery agent nur local und smtp zulassen

MAILER(local)dnl

MAILER(smtp)dnl

# Die From: Adresse im Mail wird kontrolliert

# (ANTI-SPAM)

HACK(check_mail_hacked3)dnl

# Anti-relaying mit IP-Nummern

HACK(use_ip)dnl

# Anti-relaying mit Domaenennamen

HACK(use_names)dnl

# Zusaetzliche Relays ausser dem lokalen

HACK(use_relayto)dnl

# Die To: Adresse im Mail wird kontrolliert

# (Anti-relaying)

HACK(check_rcpt4)dnl

Die Zeile FEATURE(smrsh,`/usr/local/etc/smrsh') bestimmt die Shell, welche beim Mailen an ein Programm dieses Programm startet. smrsh wird aus Sicherheitsgründen eingesetzt (siehe Smrsh).

Das Makro confPRIVACY_FLAGS sollte in etwa wie oben beschrieben gesetzt werden. Das daraus erzeugte sendmail.cf wird weder ein EXPN noch ein VRFY zulassen. Falls die Expansion von Adressen kontrolliert werden soll, können im sendmail.cf temporär die Flags von:

auf

verändert werden. Nach erfolgter Kontrolle der Expansion soll die Aenderung wieder rückgängig gemacht werden.

Für das obige Beispiel muss noch mindestens eines der Files /etc/mail/LocalIP mit den IP-Nummern der Netze/Maschinen erzeugt werden, welche den Mailserver als Relay benutzen dürfen:

Die erste Netzwerkadresse beinhaltet einfach die ganze ETH, die zweite auch die via Dialback-Service der ETH vergebenen PPP-Adressen. Alternativ (oder in Kombination mit /etc/mail/LocalIP) können im File /etc/mail/LocalNames die Maschinen/Netzwerknamen gelistet werden:

Das File /etc/mail/sendmail.cw enthält einfach eine Liste der Namen der Mailslaves:

Um nun mehr als eine Domäne auf dem Server zuzulassen, müssen die Maildomänen im DNS eingetragen werden. Die Domänen müssen auf dem Server (in obigem Beispiel im File /etc/mail/sendmail.cG ) eingetragen werden:

Ferner müssen die Absenderadressen von lokalen Usern mit der gewünschten Domänenadresse umgeschrieben werden. Dazu dient die Tabelle /etc/mail/genericstable, deren Typ entweder hash oder dbm sein kann (je nach verwendeter Library auf dem entsprechenden System). Die Tabelle wird erzeugt mit dem Programm makemap, welches ebenfalls innerhalb des Sourcebaums von sendmail zu finden ist. Die Tabelle soll als ASCII-File vorliegen und durch makemap erzeugt werden (File /etc/mail/genericstable):

In obigem Beispiel muss im File anstelle von: <hier ein Tabulator>

natürlich ein Tabulator eingesetzt werden. Im Beispiel wird der lokale Username meyer beim Absenden von Mail auf meyer@test1.awu.id.ethz.ch umgeschrieben. Da der User es eventuell vorzieht, seine e-Mail als peter.meyer@DOMÄNE.ethz.ch zu verschicken und auch zu empfangen, wird dies durch einen entsprechenden Eintrag in der Tabelle berücksichtigt. Auch wenn der User die falsche Domäne beim Versenden als From: Adresse einträgt, wird dies berücksichtigt. Vorsicht: nur der erste passende Eintrag in der Tabelle wird bei einem lookup verwendet. Die Tabelle schliesslich wird erzeugt mittels:

makemap -v hash /etc/mail/genericstable </etc/mail/genericstable>

Dabei steht hash für den Tabellentyp, der im mc-File des Servers angegeben wurde. Bei Veränderungen an dieser Tabelle muss sendmail nicht neu gestartet werden. Der obige Befehl funktioniert korrekt, da das Programm makemap dem verwendeten Tabellennamen (Outputfile) noch eine Extension hinzufügt.

Um SPAM-Mail auf sendmail Ebene auszufiltern (um genau zu sein, die Annahme von Mail auf sendmail Ebene zu verweigern) kann in obiger Konfiguration die Tabelle /etc/mail/junk verwendet werden. Da das Filtern von Mail auch mit Zensur gleichgesetzt werden kann, sollte vor dem Aktivieren von Anti-SPAM die lokale Mailpolitik abgeklärt werden. Auch für diese Tabelle wird ein ASCII-File erzeugt und mit makemap die eigentliche Tabelle erzeugt. (File /etc/mail/junk):

Im obigen Beispiel wird für den ersten Eintrag (eine Maildomäne) ein Fehlercode generiert und eine spezielle Fehlermeldung zurückgeschickt. Im zweiten und dritten Eintrag wird je eine Default-Fehlermeldung an den Absender zurückgeschickt, das vierte und fünfte Beispiel dient einfach zur Demonstration von ganzen e-Mail Adressen...

Da jedoch einige Mail von bestimmten Absendern von Spamming-sites erhalten werden muss, kann mit der Tabelle /etc/mail/accept festgehalten werden, welche Mail trotz SPAM-Filter noch auf den Server gelangen soll (File /etc/mail/accept):

Wie oben ist auch diese Tabelle mittels makemap zu erzeugen.

Für die mobilen Chefs mit Laptops und POP-Clients, welche von irgendeiner IP-Nummer aus Mail unbedingt via dem Institutsmailserver verschicken müssen, gibt's die Tabelle /etc/mail/allow, welche die Anti-Relaying Regeln übersteuert (File /etc/mail/allow):

Auch diese Tabelle ist mit makemap zu erzeugen. Sobald die mobilen User gelernt haben, smtp nicht über den halben Erdball zu machen sondern als smtp-Server eine jeweils möglichst lokale Maschine zu verwenden, sollte diese Tabelle wieder entfernt werden.

Mailslave Konfiguration.

Da ein Mailslave selbständig e-Mail verschicken und, via smtp, auch direkt Mail empfangen kann, unterscheidet sich die Konfiguration von Mailslave und Client nur in der Verwaltung der Maildomäne(n).

Dies bedeutet, ein Mailslave darf keine Maildomäne definiert haben, muss aber ein Maskerading einer Domäne machen. Das /cf/cf/generic-ostype.mc File kann also so aussehen:

divert(-1)

#

# Copyright (c) 1983 Eric P. Allman

# Copyright (c) 1988, 1993

# The Regents of the University of California. All rights reserved.

#

# Redistribution and use in source and binary forms, with or without

# modification, are permitted provided that the following conditions

# are met:

# 1. Redistributions of source code must retain the above copyright

# notice, this list of conditions and the following disclaimer.

# 2. Redistributions in binary form must reproduce the above copyright

# notice, this list of conditions and the following disclaimer in the

# documentation and/or other materials provided with the distribution.

# 3. All advertising materials mentioning features or use of this software

# must display the following acknowledgement:

# This product includes software developed by the University of

# California, Berkeley and its contributors.

# 4. Neither the name of the University nor the names of its contributors

# may be used to endorse or promote products derived from this software

# without specific prior written permission.

#

# THIS SOFTWARE IS PROVIDED BY THE REGENTS AND CONTRIBUTORS ``AS IS'' AND

# ANY EXPRESS OR IMPLIED WARRANTIES, INCLUDING, BUT NOT LIMITED TO, THE

# IMPLIED WARRANTIES OF MERCHANTABILITY AND FITNESS FOR A PARTICULAR PURPOSE

# ARE DISCLAIMED. IN NO EVENT SHALL THE REGENTS OR CONTRIBUTORS BE LIABLE

# FOR ANY DIRECT, INDIRECT, INCIDENTAL, SPECIAL, EXEMPLARY, OR CONSEQUENTIAL

# DAMAGES (INCLUDING, BUT NOT LIMITED TO, PROCUREMENT OF SUBSTITUTE GOODS

# OR SERVICES; LOSS OF USE, DATA, OR PROFITS; OR BUSINESS INTERRUPTION)

# HOWEVER CAUSED AND ON ANY THEORY OF LIABILITY, WHETHER IN CONTRACT, STRICT

# LIABILITY, OR TORT (INCLUDING NEGLIGENCE OR OTHERWISE) ARISING IN ANY WAY

# OUT OF THE USE OF THIS SOFTWARE, EVEN IF ADVISED OF THE POSSIBILITY OF

# SUCH DAMAGE.

#

divert(0)dnl

# VERSIONID bitte aus Dokumentationsgruenden anpassen!

VERSIONID(`@(#)generic-linux2-slave.mc 8.3 (Peter Meyer) 1/1/98')

# OSTYPE muss auf ein existierendes m4-file innerhalb cf/ostype verweisen

OSTYPE(linux2)dnl

DOMAIN(generic)dnl

# Maskerading definieren

MASQUERADE_AS(Name_der_Maildomaene)

# damit wird /usr/local/etc/smrsh als Shell (anstelle von /bin/sh)

# fuer den Empfang von mail durch ein Programm eingesetzt

# (CERT-Advisory)

# ACHTUNG: Definition von MAILER(local) darf erst nach diesem FEATURE

# eingefuegt werden!

FEATURE(`smrsh',`/usr/local/etc/smrsh`)dnl

# diese table wird einmal als Backdoor für die check* makros benützt werden. Tabellentyp ist hash

define(`_ALLOW_SOME_',`hash -o -a@ALLOWED /etc/mail/allow')dnl

# dieses Makro setzt die Privacy-Flags

define(`confPRIVACY_FLAGS',``authwarnings,goaway,restrictmailq,restrictqrun'')dnl

# auch diese table wird Backdoor für check* makros werden. Tabellentyp hash.

define(`_ACCEPT_SOME_',`hash -o -a@ACCEPT /etc/mail/accept')dnl

# mit dieser table werden die Domaenen-Adressen von lokalen usernames

# beim Verschicken von e-Mail auf die gewuenschte Domaene gemappt. Tabellentyp hash

FEATURE(genericstable, `hash -o /etc/mail/genericstable')dnl

# Als mail delivery agent nur local und smtp zulassen

MAILER(local)dnl

MAILER(smtp)dnl

# Die From: Adresse im Mail wird kontrolliert

# (ANTI-SPAM)

HACK(check_mail_hacked3)dnl

# Anti-relaying mit IP-Nummern

HACK(use_ip)dnl

# Anti-relaying mit Domaenennamen

HACK(use_names)dnl

# Zusaetzliche Relays ausser dem lokalen

HACK(use_relayto)dnl

# Die To: Adresse im Mail wird kontrolliert

# (Anti-relaying)

HACK(check_rcpt4)dnl

Sequenced Packed Exchange

Sequenced Packed Exchange = SPXSerial Line Interface Protocol

Serial Line Interface Protocol = SLIP. SLIP ist im Gegensatz zu PP nur zum Transport von IP-Paketen geeignet. SLIP unterstützt keine eigenständige Adressierung. Daher müssen bei einer Punkt-zu-Punkt-Verbindung beide Rechner die IP-Adrese des anderen kennen, Weiterhin beherrscht SLIP keine Fehlerkorrektur. Siehe auch unter: RFC 1055Seriell

![]()

Serienbrief mit Adressliste mit Absatz im Winword

Problem: Wir möchten im Word einen Serienbrief erstellen. Nun ist das Problem, dass in der Adressliste die Adressen nicht tabellarisch organisiert sind; Name, Strasse und Ort sind jeweils durch einen Absatz getrennt.Lösung: Bei meinen Erklärungen gehe ich davon aus, dass zwischen den Adressen jeweils eine Leerzeile steht und die Adressen immer dreizeilig sind. Falls ab und zu eine Firmenbezeichnung vorhanden ist, müssen Sie die Tabelle am Schluss noch von Hand nachbearbeiten.

Verwenden Sie in Word den Befehl "Bearbeiten > Ersetzen". Ersetzen Sie als Erstes die Leerzeile zwischen den Adressen durch einen Platzhalter. Wählen Sie ein Zeichen, das im Dokument sonst nicht vorkommt. Geeignet ist der senkrechte Strich ¦, den Sie über die Tastenkombination "Alt Gr" + "7" einfügen.

Eine Leerzeile im Dokument entspricht zwei aufeinanderfolgenden Absatzmarken. Eine Absatzmarke wird im Suchen-Ersetzen-Dialog durch ^p repräsentiert. Suchen Sie entsprechend nach ^p^p und ersetzen Sie durch ¦. Klicken Sie auf "Alle ersetzen". Dann ersetzen Sie die verbleibenden Absatzmarken (sie trennen die Zeilen innerhalb der Adresse) durch Tabulatoren. Suchen Sie nach ^p und ersetzen Sie durch ^t.

Schliesslich ersetzen Sie den Platzhalter für die Leerzeile am Ende einer Adresse wieder durch eine Absatzmarke:

Suchen Sie nach ¦ und ersetzen Sie durch ^p. Das wars schon. Abschliessend markieren Sie alle Adressen und wählen "Tabelle > Umwandeln Text in Tabelle".

Serienbrief und Excel-Import ergeben im Word-Dokument einen Zahlensalat

Problem: Wenn man im Word bei einem Serienbriefen Beträge aus einer Exceltabelle (die natürlich korrekt formatiert ist) einlesen will, haben diese weder das Tausenderzeichen noch die korrekten zweistelligen Rappenbeträge.Lösung: Bei Serienbriefen, bei denen Daten aus einer Excel-Tabelle bezogen werden, gerät die Formatierung durcheinander. In Excel korrekt formatierte Zahlen erscheinen in Word falsch. Beträge sind nicht, wie sie sollten, auf fünf Rappen gerundet. Datumsangaben erfolgen in amerikanischer Schreibweise, und auch andere Angaben geraten durcheinander.

Das liegt daran, dass Word beim Seriendruck nur den reinen Zahlenwert aus der Tabelle bezieht. Alle Formate werden ignoriert - auch Zahlenformate, die bestimmen, wie Datumsangaben, Beträge oder buchhalterische Angaben erscheinen. Bei älteren Office-Versionen war das nicht der Fall, weil mit DDE eine andere Methode des Datenaustauschs verwendet wurde. Neuere Versionen verwenden standardmässig OLEDB oder ODBC. Dieser Weg ist schneller und robuster. Dafür müssen Sie die Zahlenformate direkt in Word festlegen.

Word fügt die Werte aus Excel über Platzhalter, die sogenannten Felder, ins Dokument ein. Wenn Sie bei gedrückter «Alt»-Taste «F9» betätigen, sehen Sie anstelle des Feldinhalts den Code hinter dem Feld, der zwischen geschweiften Klammern steht. Der Feldname «Mergefield» gibt an, dass es sich um ein Seriendruckfeld handelt. Darauf folgt der Name der Excel-Spalte, zum Beispiel «Rechnungsbetrag».

Nun fügen Sie am Ende, durch einen Backslash abgetrennt, einen Schalter an. Der Schalter «\#» formatiert Zahlen. Darauf folgt, zwischen geraden Anführungszeichen, das Muster für die Zahlendarstellung. Damit Ihre Beträge mit dem Apostroph als Tausendertrennzeichen und zweistelligem Rappenbetrag erscheinen, verwenden Sie \# ''#'##0.00''. Das ganze Feld sieht dann so aus: {MERGEFIELD Rechnungsbetrag \# ''#'##O.OO''}

Datumsangaben formatieren Sie mit dem Schalter «\@» und einem Muster wie «dd.MM.yy». D steht für Tag, M für Monat und y für Jahr. Ausführliche Angaben zu den Feldschaltern finden Sie hier: http://office.microsoft.com/de-ch/word-help/einfugen-und-formatieren-von-feldfunktionen-in-word-HA010100426.aspx

Seriennummer suchen bei XP

Problem: Wir finden die Seriennummer für das Windows XP nicht. Gibt es eine Möglichkeit, diese herauszufinden?Lösung: Ja. Magical Jelly Bean Keyfinder ist ein kostenloses Programm, das in der Registry die Produkt-ID ermittelt. Bitte verwenden Sie das Tool nur auf Ihrem eigenen PC. http://www.magicaljellybean.com/keyfinder.shtml

Serifen

Die Serifen-Schriften eignen sich vor allem für Fliesstext und Spaltensatz, da die Serifen das Auge beim lesen unterstützen und führen. Bekanntester Vertreter dieser Schriftfamilie ist die Times-Schrift (Postscript), eine verwandte Variante davon ist auf der Windows-Plattform die Times New Roman-Schrift.Im Gegensatz dazu können serifenlose Schriften gut für Überschriften verwendet werden, da diese, kurz und prägnant forumuliert, keine spezielle Führung der Augen erfordern. Muster dieser Schriftfamilie sind Helvetica (Postscript) oder Arial (Windows).

Server

Server (Verkäufer, Bedienender) sind die Computer, auf denen die Informationen gespeichert sind.Als Netzwerk- Server bezeichnet man einen Computer, der die gemeinsame Nutzung von Hardware und Softwarem steuert und für angeschlossene Terminals oder Workstations Aufgaben zentral erledigt.

Als Host- Server bezeichnet man Rechner von Internet-Diensten im Internet, die über ihre Host-Adresse angewählt werden und für Clients (Clients/Server- Prinzip) Informationen anbieten oder Kommunikations- Dienste erledigen.

Die Nutzung (Access) ist entweder für jedermann (anonym) frei zugänglich oder durch ein vom SysAdmin (SysOp) vergebenes auf einzelne User und Groups beschränkt.

server [IP-Adresse oder Server-Name]

Server = ein Unterbefehl von nslookup.server = NT-Server-Befehl.

set q=any www.wiss-brazil.net

set q=soa wiss-brazil.net (=Zone-Record)

set q=mx (Exchange-Record)

set q=ns

set q=a (nur Host-Record)

set q=cname

Server Message Block Protocol

Server Message Block Protocol = SMB Siehe auch unter: DNA ProtokolleServer-Side Includes

Server-Side Includes = SSIService Advertising Protocol

Service Advertising Protocol = SAPServicepack 1 wurde bei Windows 7 nicht installiert

Problem: Beim letzten automatischen Windows-Update wurde das Service Pack 1 für Windows 7 nicht installiert. Bei Fehlerdetails wird «Code 80073701» angegeben.Lösung: Da das Update einen tiefen Eingriff ins System darstellt, treten latente Systemprobleme. Konflikte mit Systemmodulen von Drittherstellern und Konfigurations-Inkonsistenzen an die Oberfläche. Windows ist für solche Probleme anfällig und inzwischen so umfangreich und komplex, dass auch bei den sorgfältigen Tests, die Microsoft vor Veröffentlichung der Updates anstellt, nicht alle Fehlerquellen erkannt werden.

Da Probleme meist nur unter speziellen Konstellationen auftreten, sollten Sie den Kundendienst von Microsoft über das Problem informieren. Um die Installationsprobleme auf eigene Faust zu meistern, tun Sie folgende Dinge:

Setzen Sie die Installation des SP1 temporär aus, indem Sie in der Systemsteuerung bei «System und Sicherheit > Windows Update» auf «Wichtige Updates» klicken, in der Liste mit der rechten Maustaste auf «Windows 7 Service Pack l» klicken und «Update ausblenden» auswählen.

Service-Provider

Siehe auch unter: Access-Provider.Service Set Identifier

Service Set Identifier = SSIDService Switching and Control Point

Service Switching and Control Point = SSCPSession Control Protocol

Session Control Protocol = SCPSiehe auch unter: DNA Protokolle

set

set = Bewirtschaftung der System-Variablen z.B.:U:\>set username

USERNAME=regger

U:\>

gibt den Inhalt der Variablen "username" aus, in diesem Fall: regger.

settimeout

settimeout kann wie z.B. eingesetzt werden:win.settimeout('windows.close()',500);

SFC

Überprüft alle geschützten Systemdateien und ersetzt falsche Versionen mit Microsoft-Originalversionen.SFC [/SCANNOW] [/SCANONCE] [/SCANBOOT] [/REVERT] [/PURGECACHE] [/CACHESIZE=x]

/SCANNOW Überprüft sofort alle geschützten Systemdateien.

/SCANONCE Überprüft alle geschützten Systemdateien einmal beim nächsten Neustart.

/SCANBOOT Überprüft alle geschützten Systemdateien bei jedem Start.

/REVERT Setzt scan auf die Standardeinstellungen zurück.

/PURGECACHE Leert den Dateicache.

/CACHESIZE=x Legt die Dateicachegröße fest.

SGI-Script

wird programmiert in PerlSGML

SGML = HTML ist eine Untersprache von SGML = Standard Generalized Markup LanguageBrowser = Panorama für NCSA Mosaik

Sandard (nach andere Quelle : Structured) Generalized Markup Language. Regelwerk nach der ISO-Norm 8779 zur Entwicklung eines internationalen, standardisierten Dokumentenaustauschs. Die bekannteste Dokumentenbeschreibungssprache als Ableger von SGML ist HTML.

Die Sprache HTML basiert auf der SGML-Konzeption. SGML ist eine standardisierte Beschreibungssprache (Markup Language) für die Darstellung von Dokumenten auf Computern nach ISO (International Standards Organization)-Norm. SGML ist eine Kurzform von «Standard Generalised Mark-up Language», die Grundstrukturen von SGML wurden von IBM unter dem Namen GML entwickelt, die ISO erweiterte die Definitionen und nennte den Standard nun SGML.

Ein SGML-Dokument enthält keine Informationen über die Darstellung auf dem Bildschirm oder dem Papier. Ein Präsentationsprogramm («Browser») muss die Darstellung auf Papier oder Bildschirm übernehmen. Diese Unabhängigkeit ist für den Austausch von Dokumenten zwischen Informationsplattformen sehr wertvoll. Sie ermöglicht verschiedene Sichten eines Dokuments, die gezielte Suche nach Informationen usw. Für viele Autoren ist es dennoch sehr wichtig Informationen auch mit Formatierungen zur Verfügung zu stellen, wird diese Arbeit korrekt nach den SGML-Normen ausgeführt, so kann Textgliederung als sehr wichtiger Teil der Texterstellung (Informationsbereitstellung) betrachtet werden.

SGMP

SGMP = Simple Gateway Management Protocol. Die Fa. Proteon entwickelte 1987 das erste Management-Protokoll für Metzte, welche auf TCP und IP basieren, das SGMP genannt wurde.SharePoint Portal Server

Mit dem SharePoint Portal Server 2001 legt Microsoft nun eine Lösung vor, die im Urteil von "Information Week" diese Schwachstellen beseitigt. Sie kombiniert Funktionen für Indexierung, Suche, Dokumentenmanagement und Zusammenarbeit, die überdies über eine einzige, an die spezifischen Bedürfnisse anpassbare Website zugänglich sind. Nach ausgiebigen Tests kommt das Fachblatt zum Schluss, dass das neue Mitglied der Serverfamiiie von Microsoft über alles verfügt, was es für ein unternehmensweites Wissensportal braucht.shape

Der Befehl wird innerhalb einer MAP-Anweisung verwendet.<area shape="rect" href="page.html" cords="40,20,80,60" bestimmt eine viereckige Fläche

<area shape="circle" href="page.html" cords="80,10,60" bestimmt einen Kreis

<area shape="poly" href="page.html" cords="100,100,180,80,200,140 bestimmt ein beliebiges Vieleck (polygon), (die letzte Koordinate muss zur ersten Koordinate zielen um das Vieleck abschliessen zu können).

Shell Script

Unter Unix / Linux heisst die Kommandozeile "shell". Ein Shell-Script ist vom Prinzip her vergleichbar mit DOS *.bat-Files (aber viel mächtiger). Unter Unix / Linux können viele einfache WWW-Anwendungen mit Shell-Scripts (statt z.B. Perl) erstellt werden - mit dem Nachteil, dass sie nicht auf Nicht-UNIX Plattformen laufen. Da es verschiedene Shells gibt, gibt es auch verschiedene Varianten von Shell-Scripts.Shielded Twisted Pair

Shielded Twisted Pair = STP. Siehe auch: UTPShielded Unshielded Twisted Pair

Shielded Unshielded Twisted Pair = SUTP. Siehe auch: UTPShockwave

Plug-In für Browser, von Macromedia entwickelt um Daten abzuspielen, die selber erstellt wurden. Ist ein Programm, mit dem man multimediale Inhalte im Internet veröffentlichen kann. Der Benutzer braucht dazu ein Plug-In.shortest path first

shortest path first = SPFShort Message Service

Short Message Service = SMSSHTML

Secure HTTP - Erweierung des HTTP-Protokolls zur Authentisierung und Verschlüsselung von Daten z.B. für Bankgeschäfte.Sicherheit bei den Browser

Surfer bekommen oft mehr, als sie verlangt haben. Auf Websites drapiert sich um die Informationen Ballast, wie Werbebanner, die mit allen Mitteln um Aufmerksamkeit heischen. Es gibt auch unsichtbare Anhängsel. Scripts, kleine Browser-Programme, die gestalterischen Zwecken dienen, Extra-Features bieten oder statistische Daten erheben. Und die auf dubiosen Sites ein Risiko darstellen.Eine Kontrolle der Webinhalte erhöht die Sicherheit. Und meist auch die Surfgeschwindigkeit, da der Browser weniger Daten herunterladen muss. Das ist im Zeitalter von ADSL und Hispeed zwar nicht mehr so bedeutsam wie zu Zeiten des Analogmodems. Eine grosse Rolle spielt die Datenmenge aber auch heute, wenn man per Handy online geht und pro übertragenes Megabyte zur Kasse gebeten wird.

Der Klamauk, den Internetwerbung oft veranstaltet, ist ein weiterer Grund, dem Browser die Zügel anzulegen. Die meisten Surfer haben Verständnis, dass Online-Angebote durch Werbung finanziert werden. Wenn sich ungefragt Videofenster öffnen, sich Reklamebotschaften über die Seite legen oder unvermittelt Musik dröhnt, wird das als störend empfunden.

Dem ist man aber nicht ausgeliefert; der Seitenabruf lässt sich steuern.

Flash-Filme nach Bedarf

Die allermeisten multimedialen Darbietungen werden von Adobes Flash-Player dargeboten. Die Flash-Block-Erweiterung verhindert im Firefox-Browser den automatischen Start der Animationen. An ihrer Stelle erscheint eine Schaltfläche, die per Klick die Wiedergabe startet. Es ist möglich, Websites anzugeben, auf denen die Flash-Filme automatisch erscheinen. Das geschieht über "Extras > Add-ons". Markieren Sie den Eintrag Flashblock, klicken Sie auf "Einstellungen", tragen Sie die Adresse ins Feld ein und betätigen Sie die Schaltfläche "Erlauben". Über "Ansicht > Symbolleisten > Anpassen" haben Sie auch die Möglichkeit, eine Flashblock-Schaltfläche in die Symbolleiste zu integrieren: Ziehen Sie einfach das Symbol mit dem geschwungenen "F" an die passende Stelle. Nun benutzen Sie Flash, wenn's passt, und schalten es ab, sobald es stört. Flashblock gibt es kostenlos unter https://addons.mozilla.org/de/firefox/addon/433.

Für den Internet Explorer existiert Toggle-Flash, das Sie gratis von http://flash.melameth.com/togflash.html laden. Nach der Installation holen Sie über "Extras > Symbolleisten > Anpassen" die Schaltfläche "ToggleFlash" in die Symbolleiste: Markieren Sie sie bei "Verfügbare Schaltflächen" und klicken Sie auf "Hinzufügen". Nun können Sie Flash ein und ausschalten - was beim Internet Explorer aber länger geht als bei Firefox.

Scripts nur auf sicheren Sites. Eine zweite freiwillige Selbstbeschränkung bezieht sich auf die Scripts. Schalten Sie diese ab, wenn Sie abseits sicherer Pfade surfen - wobei Infektionen mit Schadensprogrammen zunehmend auch auf vermeidlich sicheren Sites möglich ist. Das geht in Firefox, mit der Erweiterung NoScript. Sie funktioniert wie Flashblock und erlaubt, Scripts abzuschalten und für einzelne Sites freizugeben. Konfiguriert wird sie über "Extras > Add-ons > NoScript > Einstellungen" - Sie sollten Flashblock und NoScript nicht parallel nutzen. NoScript legt auch Flash still (https://addons.mozilla.org/de/firefox/addon/722).

Sicherheit in heissen Zonen

Beim Internet Explorer steuern Sie Scripts über "Extras > Internetoptionen" im Reiter "Sicherheit". Markieren Sie das Icon "Internet" und ziehen bei "Sicherheit dieser Zone" den Schieber von der Standardeinstellung "Mittel" auf "Hoch". Sie können die Stufen auf für einzelne Adressen festlegen: Indem Sie vertrauenswürdige Homepages bei "Vertrauenswürdige Sites" hinterlegen (schalten Sie ggf. die Option "Für Sites dieser Zone ist eine Serverüberprüfung erforderlich" ab) oder gefährliche Adressen bei "Eingeschränkte Sites" eintragen.

Sicherheitscenter ausser Betrieb bei XP

Problem: Wenn man das Sicherheitscenter öffnen will, heisst es: "Das Sicherheitscenter ist momentan nicht verfügbar, da der Dienst nicht gestartet bzw. beendet wurde." Was kann man machen?Lösung: So rufen Sie das Sicherheitscenter zum Dienstantritt: Klicken Sie im Startmenü auf "Ausführen" und geben Sie "services.msc" (Dienste) ein. Doppelklicken Sie in der Liste der Dienste auf den passenden Eintrag. Geben Sie als "Starttyp" "Automatisch" an und klicken Sie auf "Starten".

Signalkanal

Signalkanal = siehe auch unter: Basisanschluss, Primäranschluss und D-KanalSignatur im Outlook 2003 nicht gefunden

Problem: Seit neustem verwenden wir Outlook 2003 und wir finden die Signaturen nicht.Lösung: Je nach Outlook-Konfiguration müssen Sie nämlich an völlig verschiedenen Stellen suchen. Wenn Sie Outlook mit der Option "E-Mail mit Microsoft Word bearbeiten", finden Sie die Signaturen in Word. Klicken Sie auf "Extras > Optionen > Allgemein", dann auf "E-Mail-Optionen" und erfassen Sie die E-Mail-Signatur im gleichnanügen Reiter. Zum Signieren können Sie auch die Autokorrektur einsetzen. Zu der gelangen Sie über "Extras > Autokorrektur-Optionen > Autokorrektur". Geben Sie bei "Während der Eingabe ersetzen" die Unterschrift und links davon ein Kürzel ein, beispielsweise "sigpriv". Nun brauchen Sie nur "sigpriv", und Word ersetzt die Eingabe durch Ihre private Signatur.

Wenn Sie Outlook nicht mit der Option "E-Mail mit Microsoft Word bearbeiten" betreiben, finden Sie die Signaturen in Outlook über "Extras > Optionen" im Reiter "E-Mail-Format" bei "Signaturen".

Signatur mit Formatverlust im Outlook

Problem: Leider verliert die Signatur ihre Formatierung, wenn man über «Antworten» auf ein E-Mail reagiert.Lösung: In Outlook lässt sich dieses Phänomen nicht wirklich beseitigen. Das liegt daran, dass Outlook beim Antworten immer das Format der ursprünglichen Nachricht verwendet. Wenn diese ohne Formatierungen, als «Nur-Text» eingegangen ist, dann verwendet Outlook auch für die Antwort «Nur-Text» - und dann ist auch die Formatierung Ihrer Signatur weg.

Sie müssten manuell auf das «HTML» - Format umschalten. Ich empfehle jedoch, darauf zu verzichten. Es stellt einen Zusatzaufwand dar. Ausserdem schätzen es Leute, die selbst Nur-Text-Nachrichten verschicken, wenn sie Nur-Text-Nachrichten als Antwort erhalten. Somit können Sie mit dem Verzicht auf Formatierungen Ihren Mailpartnern eventuell sogar einen Gefallen tun.

In vielen anderen Mailprogrammen gibt es die Option «Beim Antworten das gleiche Format wie im Original verwenden». Wenn Sie sie abschalten, nimmt das Mailprogramm die als Standard eingestellte Formatierungsart.

Silbentrennung in Winword unterbrechen

Problem: Gibt es eine Möglichkeit, in einem Word-Dokument mit eingeschalteter Silbentrennung, die Trennung für ein einzelnes Wort, etwa für einen Personennamen, zu unterdrücken?Lösung: Markieren Sie das Wort, klicken Sie in Word 2003 oder älter auf "Extras > Sprache > Sprache festlegen" und schalten "Rechtschreibung und Grammatik nicht prüfen" ein. Bei Word 2007 finden Sie den Befehl "Sprache festlegen" in der Multifunktionsleiste im Reiter "Überprüfen".

Simple Gateway Management Protocol

Simple Gateway Management Protocol = SGMPSimple Mail Transfer Protocol

Simple Mail Transfer Protocol = SMTPSimple Network Management Protocol

Simple Network Management Protocol = SNMPSimplex

Betriebsart einer Leitung, bei welcher nur Übermittlungsbetrieb in einer Richtung möglich ist. Die eine Station sendet also nur, die andere empfängt nur. Siehe auch unter: Duplex, Halbduplex, Vollduplex

Single Attachment Stations

Single Attachment Stations = SASSiehe auch unter: Class B Stationen

Single Line Digital Subscriber Line

Single Line Digital Subscriber Line = SDSLSingle-Mode-Faser

Im Innern wird eine einzelne Lichtwellenlänge (Lichtfarbe) übertragen, entspricht der Basisbandübertragung wie beim Koakialkabel.Siehe auch unter Single-Mode-Faser oder Multi-Mode-Faser

Single sign on

Single sign on = SSOSingle User Account/Network Address Translation

Single User Account/Network Address Translation = SUA/NATSiteverwaltung

Skype Benutzerkonten löschen geht nicht

Problem: Um ein neu eingerichtetes Skype zu testen, haben wir eine Bekannte dazu überredet, sich auch anzumelden. Sie will den Dienst nicht nutzen, aber leider funktionierte das Löschen ihrer Daten nicht mehr! Wie kann man sich definitiv aus Skype verabschieden?Lösung: Leider gar nicht. Im Beitrag "Can I delete my Skype account?" (Support. skype.com) gibt es einen abschlägigen Bescheid: Skype-Konten können nicht komplett aufgegeben werden. Alles, was Ihre Bekannte tun kann, ist, sämtliche persönlichen Angaben aus dem Benutzerprofil zu entfernen. Das tut sie, indem sie sich in der Skype-Software auf "Skype > Profil > Profil ändern" bei Windows bzw. "Konto > Mein Profil bearbeiten" beim Mac einloggt. Dort kann sie alle Angaben entfernen und ein allfälliges Porträtbild durch das Standardbild ersetzen. Nicht lösch- oder änderbar ist der Skype-Benutzername: Einmal angelegt, bleibt er in Skypes globalem Adressbuch.

Die gleiche Frage stellt sich auch bei anderen Diensten: Was tun mit dem Benutzerkonto, wenn man sich verabschieden möchte. Bei manchen Diensten gibt es einen Weg, das Konto zu löschen oder zumindest zu deaktivieren. Durch das Deaktivieren sind keine Interaktionen mehr möglich, aber das Konto könnte bei Bedarf wieder in Betrieb genommen werden. Das Löschen ist definitiv. Der Benutzername kann nach einer gewissen Schonfrist von einem anderen User beansprucht werden. Falls keine Löschmöglichkeit vorhanden ist, dann bleibt nur der für Skype beschriebene Weg: die persönlichen Angaben zu tilgen und anschliessend das Konto sich selbst zu überlassen. Viele Webdienste tilgen inaktive Konten automatisch nach einer gewissen Zeit, oft nach einem halben Jahr. Das ist beispielsweise bei den meisten kostenlosen Maildienstleistern der Fall. Sollten Sie kein gutes Gefühl dabei haben, bei Ihrer Webnutzung eine Spur "toter" Konten zu hinterlassen, dann machen Sie es sich zur Gewohnheit, die Löschmöglichkeiten vor der Anmeldung abzuklären. Suchen Sie im Supportbereich nach entsprechenden Hinweisen. Oder statten Sie der Website http://www.accountkiller.com einen Besuch: Sie zeigt für 500 grosse Webdienste die Austrittsmöglichkeiten an und gibt ihnen einen Farbcode: "Schwarze" Dienste sind nebst Skype auch Whatsapp, Evernote, Steam, Wordpress oder Rapidshare.

Slave Server

Ein Slave Server Typ enthält nicht alle Zonendaten eines Primary, sondern übernimmt eine Stellvertreterfunktion für einige bestimmte Zonen. Ein Slave Server kann selbst auch ein Primary für andere Zonen sein. Ein Primary kann mehrere Slaves besitzen. Der Slave legt lokale Kopien der Daten von den Zonen an, für welche er die Stellvertretung übernehmen soll.SLIP

SLIP = Serial Line Interface Protocol. Protokoll zur Übertragung von IP-Datenpaketen über eine serielle Datenleitung. Wie PPP, jedoch älter und ein nicht so flexibles Datenübertragungsprotokoll.Smartcard

Siehe unter: Prepaid CardSmart Cache

Der Smart Cache erlaubt es, den L2-Cache dynamisch an die verschiedenen CPU-Kerne zu zuweisen. Falls ein CPU-Kern inaktiv ist, wird dem anderen CPU-Kern der gesamte L2-Cache zugeteilt. Wenn beide Kerne aktiv sind, wird versucht, dem Kern mit der Cache-intensivsten Aufgabe auch den grössten Anteil zu zugestehen. Der Vorteil vom Smart Cache sind unter anderem eine bessere Auslastung und das Data-Sharing zwischen den CPU-Kernen. Benötigt der zweite Kern die Daten, die der erste Kern schon geladen hat, findet er diese bereits im L2-Cache vor. Den Smart Cache besitzen alle Intel Prozessoren mit mehr als einem Kern, wie z.B. bei der Intel Core Duo oder Core i Prozessortechnologie.Smart Media

Weitere Informationen unter: SpeicherkartenSmartphone

Handys, die gewisse Funktionen von PDAs integriert haben: Daten lassen sich mit dem PC synchronisieren, es können zusätzliche Anwendungen installiert werden oder E-Mails unterwegs empfangen und verschickt werden. Ein etwas schwammiger Begriff.SmartTV

Wörtlich übersetzt: ein intelligenter Fernseher, ausgestattet mit Computerfunktionen.USB- und Netzwerkanschlüssen oder Speicherkarten. Solche Geräte sind mit dem Internet verbunden und bieten durch Apps zusätzliche Funktionen.

Zudem lassen sich bei einem Breitband-Internetanschluss ergänzende TV-Inhalte abrufen.

SMB

SMB = Server Message Block Protocol. Über SMB werden Daten & Druckerdienste im Netzwerk zur Verfügung gestellt. Siehe auch unter: DNA ProtokolleSMDS

SMDS = Switched Multibit Data ServiceEin in den USA zeitweise (1995 bis 1998) relativ weitverbreiter, zellorientierter, verbindungsloser und öffentlicher Hochgeschwindigkeits-Breitband-Datendienst für anisochrone LAN-LAN-Verbindungen. SMDS ist der einzige internationale genormte, breitbandige Übertragungsdienst. Eines der Verbindungs-Protokolle

SMI

SMI = Structure and Identification of Management Information. Von SMI wird die Darstellung, die von SNMP übertragen werden sollen, festgelegt.S-MIME

Um den Austausch vertraulicher Informationen via E-Mail sicherer zu machen, haben sich viele Softwarehersteller auf das S/MIME-Verfahren geeinigt.Mit dieser Methode lassen sich elektronische Briefe einfach verschlüsseln und können vom Gegenüber nur dann gelesen werden, wenn dieser über ein entsprechendes Password verfügt.

Leider setzen viele dieser Programme aber immer noch auf einen recht schwachen Schutz und verwenden einen 40-bit-Schlüssel.

Dass keine Schlüssel eingesetzt werden, die besseren Schutz gewähren, liegt an den sehr restriktiven Exportbedingungen der USA.

Erst im Frühjahr dieses Jahres wurden die Bestimmungen geändert und auf Antrag dürfen nun auch 56-bit-Schlüssel in (für den Export bestimmte) Software integriert werden.

Dies gilt allerdings nicht für Mail-Programme, die den S/MIME-Standard verwenden. Diese verwenden lediglich RC2/40.

Nicht zuletzt um gegen diese Praxis zu protestieren, bietet ein amerikanisches Beratungsbüro in Sachen Computer-Sicherheit seit neuestem einen Bildschirmschoner, der es in sich hat.

SMS

System Management Server (Windows NT Konzept)SMS braucht auch einen SQL-Server

SMS

SMS = Short Message Service. Kurze Textnachrichten, die von Handy zu Handy geschickt werden (max. i6o Buchstaben).SMTP

SMTP = Simple Mail Transfer Protocol E-Mail. Ein Protokoll zur Übertragung von E-Mail in einem TCP/IP Netzwerk. Per Simple Mail Transfer ProtocolVersenden, Empfangen, Lagern & Katalogisieren von Nachrichten über Netze mittels SMTP. Nach RFC 822 konnte nur textuelle Informationen über SMTP ausgetauscht werden. Dies wurde mit RFC 1521 geändert. Es enthält MIME "Mechanisms for Specifying and Describing the Format of Internet Messages Bodies", wodurch nicht nur auf Text beschränkt ist, sondern auch andere Datenobjekte über SMTP versenden kann.

Siehe auch: POP-Server

SNA

SNA = Systems Network ArchitectureSNA definiert eine Reihe von Hardwarekomponenten, die über fest definierte Wege gekoppelt werden. Im Gegensatz zum OSI-Modell sind bei SNA zusätzlich die Netzwerkstruktur und Funktionalitäten der einzelnen Komponenten festgelegt. SNA unterscheidet grunsätzlich zwischen physischer Netzwerkstruktur und logischer Netzwerkstruktur.

Moderne SNA-Netze bestehen heute aus mehreren SNA Domänen. Sie enthalten eine grosse Anzahl eigenständiger Kleinsystemen wie PC's, System /36, AS400 und RS6000. Die zentralen Verwaltungsdaten einer Domäne reichen oft nur bis zum Knoten typ 2.0

. SNA = IBM-Welt

Layer |

OSI |

Schicht |

SNA |

Beschreibung |

| Layer 7 | Applikation Layer | Schicht 7 | Transaction Services | Anwendungsschicht |

| Layer 6 | Presentations Layer | Schicht 6 | Presentations Services | Darstellungsschicht |

| Layer 5 | Sesson Layer | Schicht 5 | Transmission Control | Kommunikationsschicht |

| Layer 4 | Transport Layer | Schicht 4 | Data Flow Control | Transportschicht |

| Layer 3 | Network Layer | Schicht 3 | Path Control | Vermittlungsschicht |

| Layer 2 | Datalink Layer | Schicht 2 | Data Link Control | Sicherungsschicht |

| Layer 1 | Physikal Layer | Schicht 1 | Physikal Control | Bitübertragungsschicht |

Siehe auch unter: APPN

SNAP

SNAP = Sub-Netzwork Access ProtocolSiehe auch unter: DNA Protokolle, IEEE und 802.2

Snipping-Tool für Screenshot bei Windows 7 Einsatzmöglichkeiten

Problem: Wir möchten für ein Programm eine Schritt-für-Schritt-Dokumentation erstellen. Die Screenshots erstelle ich mit dem Snipping Tool von Windows 7. Die Bildschirmfotos sollen auch die Menüs abbilden. Wenn man das Snipping Tool einsetzt, verschwinden sie. Gibt es eine Möglichkeit, das Kontextmenü zum Bleiben zu bewegen?Lösung: Menüs werden zugeklappt, wenn Sie zu einem anderen Programm wechseln. Daher eignet sich das mit Windows 7 mitgelieferte Screenshot-Programm nicht für Ihren Zweck.

Sie können Ihr Anliegen aber mit Irfan View erledigen. Dieses kostenlose Programm erstellt über "Optionen > Fotografieren" oder über die Taste "c" (für "Capture") Bildschirmfotos. Für Screenshots mit Menüs verwenden Sie am besten die Option "Automatisch nach [x] Sekunden". Wenn Sie diese mit der Option "Als Datei speichern" kombinieren, werden die Screenshots automatisch gespeichert. Die Software macht in der angegebenen Kadenz ([x] Sekunden) automatisch Bilder, bis Sie sie stoppen.

Auf diese Weise können Sie in aller Ruhe Ihre Arbeitsabläufe durchspielen, während Irfan View kontinuierlich Bilder macht. Sie brauchen hinterher nur noch die brauchbaren auszuwählen und alle anderen zu löschen. Irfan View ist unter http://www.irfanview.de/ erhältlich.

Übrigens: Windows 7 enthält von Haus aus ein Programm namens Problemaufzeichnung. Das speichert automatisch alle Schritte, die Sie ausführen, und dokumentiert diese in einer Datei, die sich leicht per Mail verschicken lässt. Um das Programm zu starten, geben Sie "psr" ins Startmenü-Suchfeld ein und klicken auf die Fundstelle.

SNMP

SNMP = Simple Network Management Protocol. Ein am häufigsten benutzte Protokoll zur Übertragung von Netzwerk-Management-Informationen in einem TCP/IP-Netzwerk. Elementare Leistungs- und Fehlerüberwachung im Netzwerk. Ermöglicht eine zentrale Verwaltung. SNMP, der Router der jüngsten Generation. SNMP ist ein sehr einfaches Protokoll, das nur fünf Nachrichtentypen kennt und daher auch einfach zu implementieren ist.SO-Bus

Im ISDN-Netz spricht man bei der Verbindung von ISDN-Verkabelung und ISDN-Steckdose vom SO-Bus. Diser Bus kann in zwei Arten ausgebaut werden:socket

Schnittstellenprogramm zwischen Windows und einem Browser oder auch als Socket wird der Endpunkt einer Netzwerkkommunikation bezeichnet.Software-Deinstallation unter Systemsteuerung zeigt nicht alle Programme

Problem: Die Systemsteuerung streikt. Wir wolen unter "Software" ein Programm entfernen. Es wird aber nur ein Teil der installierten Programme aufgelistet, beim Sortieren nach Name z. B. nur jene, welche mit A beginnen.Lösung: Die Liste "Programme ändern und entfernen" in dem "Software"-Fenster ist ein anfälliges Softwarepflänzchen. Es gerät häufig und scheinbar grundlos durcheinander. Neben dem geschilderte Problem treten auch immer wieder Abstürze, veraltete Einträge und Fehlermeldungen auf Microsoft bietet eine Anleitung zur Reparatur: http://support.microsoft.com/kb/266668/de. Diese ellenlange Liste von Instruktionen ist aber nur hart gesottenen Windows-Cracks zuzumuten.

Wenn Sie sich nicht zu diesen zählen, versuchen Sie es mit der Alternative: MyUninstaller von NirSoft macht das Gleiche wie Microsofts "Software"-Dialogfenster - nur besser und zuverlässiger: http://www.micrsoft.net/utils/myuninst.html.

Softwarefälschung wird gemeldet unter Windows XP

Problem: Neuerdings; überprüft Microsofts Betriebssystem sich selbst auf ("Echtheit" und meldet, wenn die Kontrolle fehlschlägt.Lösung: "Diese Kopie von Windows ist keine Originalversion", steht in einer Meldung, die Windows jedes Mal anzeigt, wenn der Computer eingeschaltet wird. Nur wenn auf die Schaltläche "Später beheben" klickt, darf er an einem PC die Arbeit aufnehmen.

Schuld an dieser unheilvollen Startverzögerung ist das Windows-Genuine-Adantage-Programm (WGA), mit dem Microsoft den Softwarefälschern und -pirten das Leben schwer machen will. Das Prüfprogramm wird über das Windows-Update automatisch installiert und führt anhand einer Reihe von Kriterien (u.a. dem Computerhersteller und -modell, und eindeutigen Nummer, BIOS-Informationen und dem Produkteschlüssel) eine "Echtheitszertifizierung" durch.

Fällt die Windows-Installation beim VGA-Test durch, erscheinen die erwähnte Warnungen. Ausserdem verweigert Microsoft das Herunterladen kostenloser Zusatzprogramme oder Tools. Technisch wäre es möglich, dass der Computer überiaupt nicht mehr aufstartet. Das ist im Moment nicht der Fall, aber laut Microoft-Pressesprecher Holger Rungwerth snd "die Produktpiraterie und der Schutz und ilegal erworbenen Produkten zwei Themen, so dass Microsoft sich alle Optioien offen hält, entsprechende Massnahnen zu ergreifen".

Das Resultat der Prüfung wird an Microsoft gesandt, wobei keine persönlichen Daten übertragen werten. Als Besitzer eines "gefälschten" Winlows braucht man keine Angst zu haben, als Softwarepirat und Schwarzkopierer denunziert oder verfolgt zu werden. Auch lie Warnungen lassen sich deaktivieren, wie Microsoft erläutert (http://support.microsoft.com/kb/905474/de).

Es könnte dennoch passieren, dass der IC den Start eines Tages ganz verweigert. Und darum müssen Betroffene wohl oder übel aktiv werden und das Problem nicht via "Später beheben"-Schaltfläche auf den Sankt-Nimmerleins-Tag aufschieben.

Doch was tun bei einer faulen Windows-Version? Microsoft empfiehlt sie dem Händler zurückzugeben, bei dem sie gekauft wurde, und den Kaufpreis zurückzuverlangen. Falls der Händler nicht weiterhelfen kann oder will, wendet man sich an Microsoft: Wer unwissentlich eine gefälschte Windows-Version gekauft hat, erhält ein Freiexemplar - allerdings nur, wenn die Fälschung "täuschend echt" ist und man Rechnungsunterlagen und das Produkt mit allen Bestandteilen übergibt und alle Details des Kaufes belegt.

Wer diese Umstände nicht nachweisen kann oder weiss, dass seine Windows-Version nicht koscher ist, kann mit dem "Windows Genuine Advantage Kit" sein Windows für 139 Euro in eine legale Version umwandeln. Informationen gibt es hier: http://www.microsoft.com/genuine/downloads/FAQ.aspx?displaylang=de.

SOL

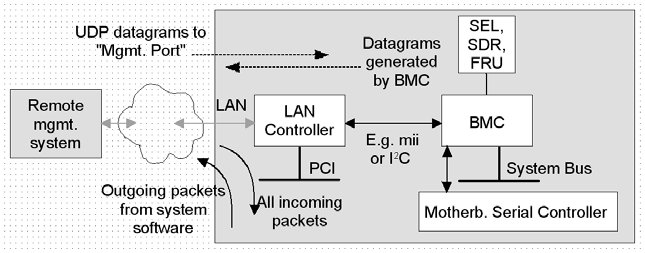

SOL - Serial Over Lan"Serial Over LAN" ist eine Schnittstelle im IPMI V2.0-Standard, die die Übertragung serieller Daten über eine LAN-Verbindung regelt. Im Einzelnen spezifiziert SOL dabei die Paketformate und Protokolle für den LAN-Transfer serieller Datenströme zwischen dem Serial Controller am verwalteten Rechner und einem Remote-Arbeitsplatz. SOL basiert auf der IPMI-over-LAN-Spezifikation. Zur Einrichtung einer SOL-Verbindung initiiert eine Remote-Management-Anwendung zunächst eine IPMI-over-LAN-Session mit dem BMC. Danach können die SOL-Dienste vom Remote-Arbeitplatz aus aktiviert werden. Der Datenverkehr zwischen dem Serial Controller und dem Remote-Arbeitsplatz wird über dieselbe IPMI-Session abwickelt, über die auch die IPMI-Kommandosabgewickelt werden.

Sobald eine SOL-Verbindung eingerichtet ist, verläuft der Datentransfer zwischen Serial Controller und Remote Arbeitsplatz nach folgendem Schema:

– Transfer vom Serial Controller an den Remote-Arbeitsplatz: Der vom Serial Controller ausgehende Datenstrom wird vom BMC partitioniert, in Pakete "verpackt" und über LAN an den Remote-Arbeitsplatz gesendet.

– Transfer vom Remote-Arbeitsplatz an den Serial Controller: Die Zeichen, die in den vom Remote-Arbeitsplatz gesendeten Paketen enthalten sind, werden vom BMC entpackt und als Zeichenstrom an den Serial Controller weitergeleitet.

Die SOL-Zeichendaten werden als SOL-Mitteilungen zwischen dem BMC des verwalteten Systems und dem Remote-Arbeitsplatz ausgetauscht. Verkapselt in RMCP+-Datenpakete werden SOL-Mitteilungen in UDP Datagrammen übertragen über eine Ethernet-LAN-Verbindung unter IPv4 (Internet Protocol Version 4). Das RMCP+-Protokoll basiert auf dem RMCP-Protokoll, enthält jedoch Erweiterungen u.a. für Verschlüsselung und Authentifizierung. Serial Over LAN ermöglicht "headless" Management durch Konsolumleitung sowohl des BIOS als auch des Betriebssystems des verwalteten Servers. Kostenintensive Konzentratorlösungen werden nicht benötigt.

Solitär im Windows 8 nutzbar machen

Problem: Wir haben Windows 8 installiert. Es wird jedoch das geliebte Solitär vermisst. Wie kann man Solität wieder herzaubern?Lösung: Die Spiele sind bei Windows 8 standardmässig nicht installiert. Sie können das Spiel aber über den Windows-Store nachrüsten. Klicken Sie auf dem Startbildschirm auf die "Stores-Kachel" und suchen Sie nach der "Microsoft Solitaire Collection". Sie enthält fünf verschiedene "Solitärs-versionen: "Klondike", das ist die Variante, die bei bisherigen Windows-Versionen als "Solitär" bezeichnet wurde, plus FreeCell, Spider, TriPeaks und Pyramid.

Die Installation von Apps bei Windows 8 aus dem Store ist gegenüber dem umständlichen Prozedere der früheren Versionen ein Klacks: Nachdem Sie die App ausgesucht haben, tippen Sie auf "Installieren". Bei kostenpflichtigen Apps stehen Ihnen die Optionen "Kaufen" und "Testen" zur Wahl.

Nach dem Klick auf "Installieren" brauchen Sie nur zu warten, bis der Vorgang abgeschlossen ist und die App auf dem Startbildschirm erscheint.

Sonderzeichen

Die Programmiereingaben für Sonderzeichen wurde im Bereich Umlaute beschrieben.| Sonderzeichen | Code |

|---|---|

| Copyright (©) | © |

| registrated (®) | ® |

| trademark (™) | ™ |

| ü | ü |

| Ü | Ü |

| ä | ä |

| Ä | Ä |

| ö | ö |

| Ö | Ö |

| ß | ß |

| geschütztes Leerzeichen | |

| < | < |

| > | > |

| & | & |

| " | " |

| € | € | š | š | ´ | ´ | Î | Î | ç | ç | ||||

| |  | › | › | µ | µ | Ï | Ï | è | è | ||||

| ‚ | ‚ | œ | œ | ¶ | ¶ | Ð | Ð | é | é | ||||

| ƒ | ƒ | |  | · | · | Ñ | Ñ | ê | ê | ||||

| „ | „ | ž | ž | ¸ | ¸ | Ò | Ò | ë | ë | ||||

| … | … | Ÿ | Ÿ | ¹ | ¹ | Ó | Ó | ì | ì | ||||

| † | † |   | º | º | Ô | Ô | í | í | |||||

| ‡ | ‡ | ¡ | ¡ | » | » | Õ | Õ | î | î | ||||

| ˆ | ˆ | ¢ | ¢ | ¼ | ¼ | Ö | Ö | ï | ï | ||||

| ‰ | ‰ | £ | £ | ½ | ½ | × | × | ð | ð | ||||

| Š | Š | ¤ | ¤ | ¾ | ¾ | Ø | Ø | ñ | ñ | ||||

| ‹ | ‹ | ¥ | ¥ | ¿ | ¿ | Ù | Ù | ò | ò | ||||

| Œ | Œ | ¦ | ¦ | À | À | Ú | Ú | ó | ó | ||||

| |  | § | § | Á | Á | Û | Û | ô | ô | ||||

| Ž | Ž | ¨ | ¨ | Â | Â | Ü | Ü | õ | õ | ||||

| |  | © | © | à | à | Ý | Ý | ö | ö | ||||

| |  | ª | ª | Ä | Ä | Þ | Þ | ÷ | ÷ | ||||

| ‘ | ‘ | « | « | Å | Å | ß | ß | ø | ø | ||||

| ’ | ’ | ¬ | ¬ | Æ | Æ | à | à | ù | ù | ||||

| “ | “ | | ­ | Ç | Ç | á | á | ú | ú | ||||

| ” | ” | ® | ® | È | È | â | â | û | û | ||||

| • | • | ¯ | ¯ | É | É | ã | ã | ü | ü | ||||

| – | – | ° | ° | Ê | Ê | ä | ä | ý | ý | ||||

| — | — | ± | ± | Ë | Ë | å | å | þ | þ | ||||

| ˜ | ˜ | ² | ² | Ì | Ì | æ | æ | ÿ | ÿ | ||||

| ™ | ™ | ³ | ³ | Í | Í |

Zahlen sind bekanntlich schwer zu merken. Deshalb gibt es für fast alle umgänglichen Sonderzeichen auch noch einen anderen Code:

| © | © | ® | ® | À | À | Á | Á | Â | Â | Ã | Ã | Ä | Ä | Å | Å | Æ | &Aelig; | Ç | Ç |

| È | È | É | É | Ê | Ê | Ë | Ë | Ì | Ì | Í | Í | Î | Î | Ï | Ï | Ð | Ð | Ñ | Ñ |

| Ò | Ò | Ó | Ó | Ô | Ô | Õ | Õ | Ö | Ö | Ø | Ø | Ù | Ù | Ú | Ú | Û | Û | Ü | Ü |

| Ý | Ý | Þ | Þ | ß | ß | à | à | á | á | â | â | ã | ã | ä | ä | å | å | æ | æ |

| ç | ç | è | è | é | é | ê | ê | ë | ë | ì | ì | í | í | î | î | ï | ï | ð | ð |

| ñ | ñ | ò | ò | ó | ó | ô | ô | õ | õ | ö | ö | ø | ø | ù | ù | ú | ú | û | û |

| ü | ü | ý | ý | þ | þ | ÿ | ÿ |

Sonderzeichen für Office

Suchen Sie Sonderzeichen in Word für die Eingabe im Bereich Musik?Laden Sie die Schriftart "Musical Symbols" von der Webseite http://www.gtdownload.com/de/frei-downloaden-Sie/Schreibtisch-kategorie/Ikonen-unterkategorie/Music-Icon-Library-ansichtdetails.html herunter. Entpacken Sie das ZIP-File. Öffnen Sie dann in der Systemsteuerung die "Schriftarten". Im Menü "Datei" wählen Sie "Neue Schriftart installieren" und geben den Ordner an, in dem sich die entpackte Schrift befindet. Mit OK wird die Schriftart installiert und steht zur Verfügung. Sie enthält viele Musikzeichen wie Noten, Notenschlüssel, Pausenzeichen.

Sonderzeichen im Bereich HTML

| Kategorie | Zeichen | HTML- Entity | Numerisch | Beschreibung |

|---|---|---|---|---|

| Typo | " " | |   | nicht brechendes Leerzeichen |

| Satzzeichen | ¡ | ¡ | ¡ | umgekehrtes Ausrufezeichen |

| Währung | ¢ | ¢ | ¢ | Cent |

| Währung | £ | £ | £ | britisches Pfund |

| Währung | ¤ | ¤ | ¤ | generisches Währungszeichen |

| Währung | ¥ | ¥ | ¥ | japanischer Yen |

| Typo | ¦ | ¦ | ¦ | gebrochener senkrechter Strich |

| Satzzeichen | § | § | § | Paragraph, Absatzzeichen |

| Umlaut | ¨ | ¨ | ¨ | Umlaut mit Leerraum |

| Typo | © | © | © | Copyright |

| Typo | ª | ª | ª | weibliches Ordinal (Ordnungszahl) |

| Typo | « | « | « | typografisches Anführungszeichen links = Guillemet nach links |

| Mathematik | ¬ | ¬ | ¬ | Negierung |

| Typo | "" | ­ | ­ | weiches Trennzeichen |

| Typo | ® | ® | ® | registrierte Handelsmarke |

| Mathematik | ¯ | ¯ | ¯ | Makron |

| Mathematik | ° | ° | ° | Grad |

| Mathematik | ± | ± | ± | Plusminus |

| Mathematik | ² | ² | ² | hoch 2 = Quadrat |

| Mathematik | ³ | ³ | ³ | hoch 3 = Qubik |

| Umlaut, Akut | ´ | ´ | ´ | Akut mit Leerraum |

| Technik | µ | µ | µ | Mikro |

| Typo | ¶ | ¶ | ¶ | Absatzzeichen |

| Mathematik | · | · | · | Mittelpunkt |

| Umlaut | ¸ | ¸ | ¸ | Cedilla mit Leerraum |

| Mathematik | ¹ | ¹ | ¹ | hoch 1 |

| Typo | º | º | º | männliches Ordinal (Ordnungszahl) |

| Typo | » | » | » | typografisches Anführungszeichen rechts = Guillemet nach rechts |

| Mathematik | ¼ | ¼ | ¼ | ein Viertel |

| Mathematik | ½ | ½ | ½ | ein Halb |

| Mathematik | ¾ | ¾ | ¾ | drei Viertel |

| Typo | ¿ | ¿ | ¿ | umgekehrtes Fragezeichen |

| Alphabet, latein, Gravis | À | À | À | gr. lat. A mit Gravis |

| Umlaut, Akut | Á | Á | Á | gr. lat. A mit Akut |

| Alphabet, latein, Zirkumflex | Â | Â | Â | gr. lat. A mit Zirkumflex |

| Alphabet, latein, tilde | Ã | Ã | Ã | gr. lat. A mit Tilde |

| Umlaut | Ä | Ä | Ä | Ä |

| Alphabet, latein, Ring | Å | Å | Å | gr. lat. A mit Ring |

| Ligatur | Æ | Æ | Æ | gr. lat. AE = große lateinische Ligatur AE |

| Alphabet, latein, Cedilla | Ç | Ç | Ç | gr. lat. C mit Cedilla |

| Alphabet, latein, Gravis | È | È | È | gr. lat. E mit Gravis |

| Alphabet, latein, Akut | É | É | É | gr. lat. E mit Akut |

| Alphabet, latein, Zirkumflex | Ê | Ê | Ê | gr. lat. E mit Zirkumflex |

| Alphabet, latein, Diaeresis | Ë | Ë | Ë | gr. lat. E mit Diaeresis |

| Alphabet, latein, Gravis | Ì | Ì | Ì | gr. lat. I mit Gravis |

| Alphabet, latein, Akut | Í | Í | Í | gr. lat. I mit Akut |

| Alphabet, latein, Zirkumflex | Î | Î | Î | gr. lat. I mit Zirkumflex |

| Alphabet, latein, Umlaut | Ï | Ï | Ï | gr. lat. I mit Umlaut |

| Alphabet, latein | Ð | Ð | Ð | gr. lat. ETH |

| Alphabet, latein, tilde | Ñ | Ñ | Ñ | gr. lat. N mit Tilde |

| Alphabet, latein, Gravis | Ò | Ò | Ò | gr. lat. O mit Gravis |